OAuth 2.0 für Office 365 mit IMAP & Co.

Dieses How-To-Kapitel erklärt Ihnen, wie Sie das OAuth 2.0-Protokoll als erweiterte Authentifizierungsmethode für Office 365 mit Ihren bestehenden IMAP- bzw. POP3-Postfächern in der Myfactory verwenden können. Grundsätzlich ist OAuth 2.0 eine geeignete Methode, um im Namen eines Benutzers den sicheren Zugriff einer Drittanbieter-Anwendung wie der Myfactory auf in der Cloud gehostete Office 365-Mailpostfächer gewährleisten zu können (Weitere grundlegende Informationen zum Thema "OAuth 2.0 und Exchange" finden sich im Hilfekapitel

Exchange: EWS-Mailpostfach einrichten).

OAuth 2.0 für Office 365 mit IMAPOAuth 2.0 für Office 365 über SMTPOAuth 2.0 für Office 365 mit POP3Stand 11.02.2026: Microsoft hat zu Ende 2025 seine

Standardeinstellungen bezüglich der Benutzereinwilligungen in Microsoft Entra ID aus Sicherheitsgründen verschärft. So wurden Office 365-Mandanten automatisch auf eine sichere Richtlinie umgestellt, so dass Benutzer nun nicht mehr ohne Weiteres solchen Drittanbieter-Anwendungen zustimmen können, welche weitreichende Berechtigungen anfordern (z.B. E-Mail-Zugriff). Dies gilt für neu im Mandanten angelegte Benutzer ebenso wie für Benutzer, deren Anwendung über keinen gültigen Clientschlüssel mehr verfügt (Ablaufdatum wurde überschritten).

1. Benutzereinwilligungen aktivieren

Um Ihren Benutzern weiterhin den Zugriff auf Office 365-Postfächer zu ermöglichen, ist es daher essenziell, dass Sie die Sicherheitseinstellungen für die Benutzereinwilligungen innerhalb der Unternehmensanwendung entsprechend anpassen.

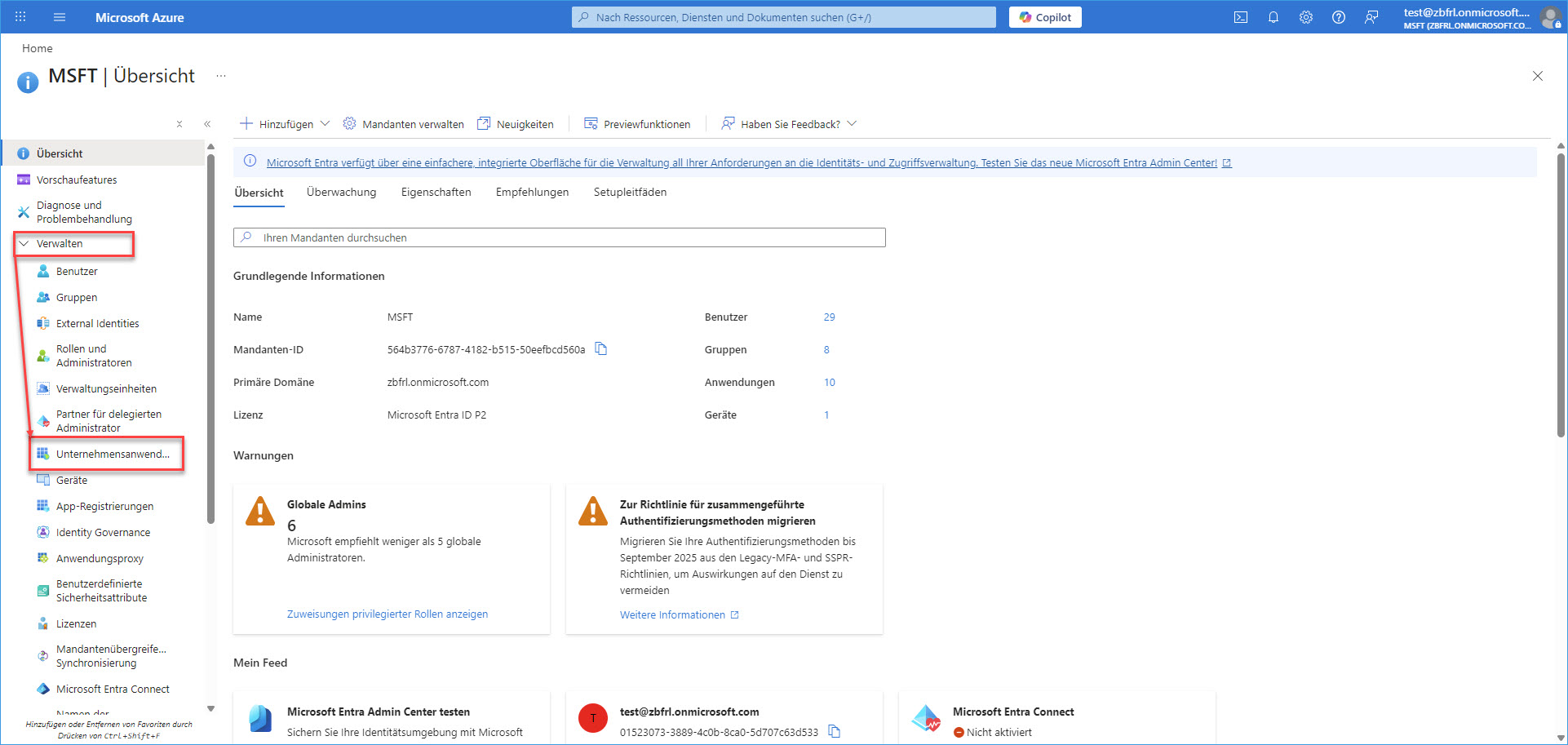

Dazu klappen Sie im Entra ID-Menü auf der Übersichtsseite bitte den Menüpunkt "Verwalten" auf und klicken dort auf den Menüeintrag "Unternehmensanwendungen".

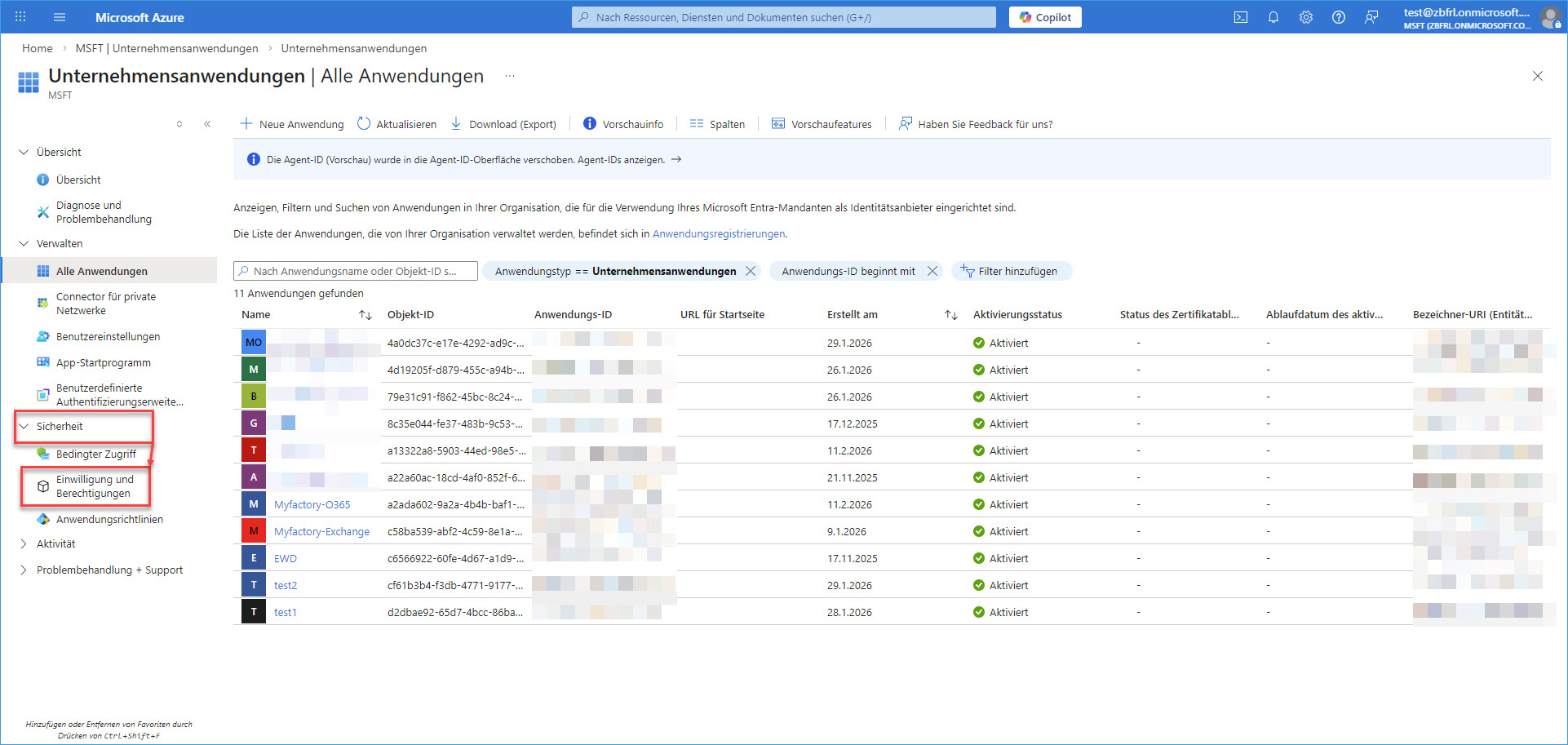

Im Menü der Seite

"Unternehmensanwendungen" findet sich wiederum der Menüeintrag

"Sicherheit". Klappen Sie diesen Eintrag auf und klicken Sie hier auf den zweiten Menüeintrag

"Einwilligung und Berechtigungen".

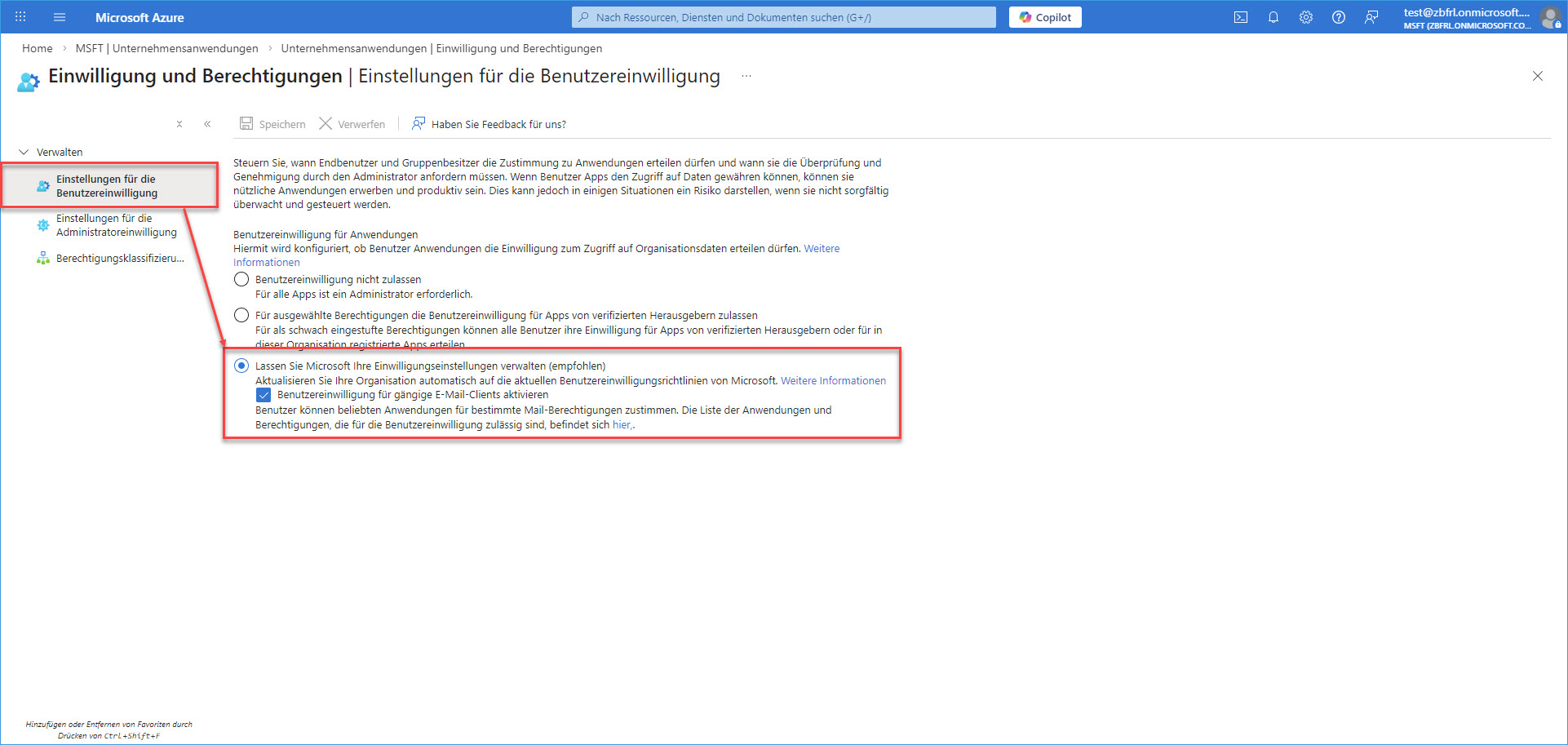

Anschließend öffnet sich ein neues Fenster, in welchem Sie unter "Verwalten" bitte den Menüeintrag

"Einstellungen für die Benutzereinwilligung" auswählen, um zu steuern, wann Benutzer die Zustimmung zu Ihren Anwendungen erteilen dürfen und wann die Genehmigung durch den Administrator erfolgen muss.

Wir empfehlen hier, die auch von Microsoft empfohlene Option

"Lassen Sie Microsoft Ihre Einwilligungseinstellungen verwalten" zu aktivieren (bzw. aktiviert zu lassen) und innerhalb dieser Option die Checkbox

"Benutzereinwilligung für gängige E-Mail-Clients aktivieren" zu setzen.

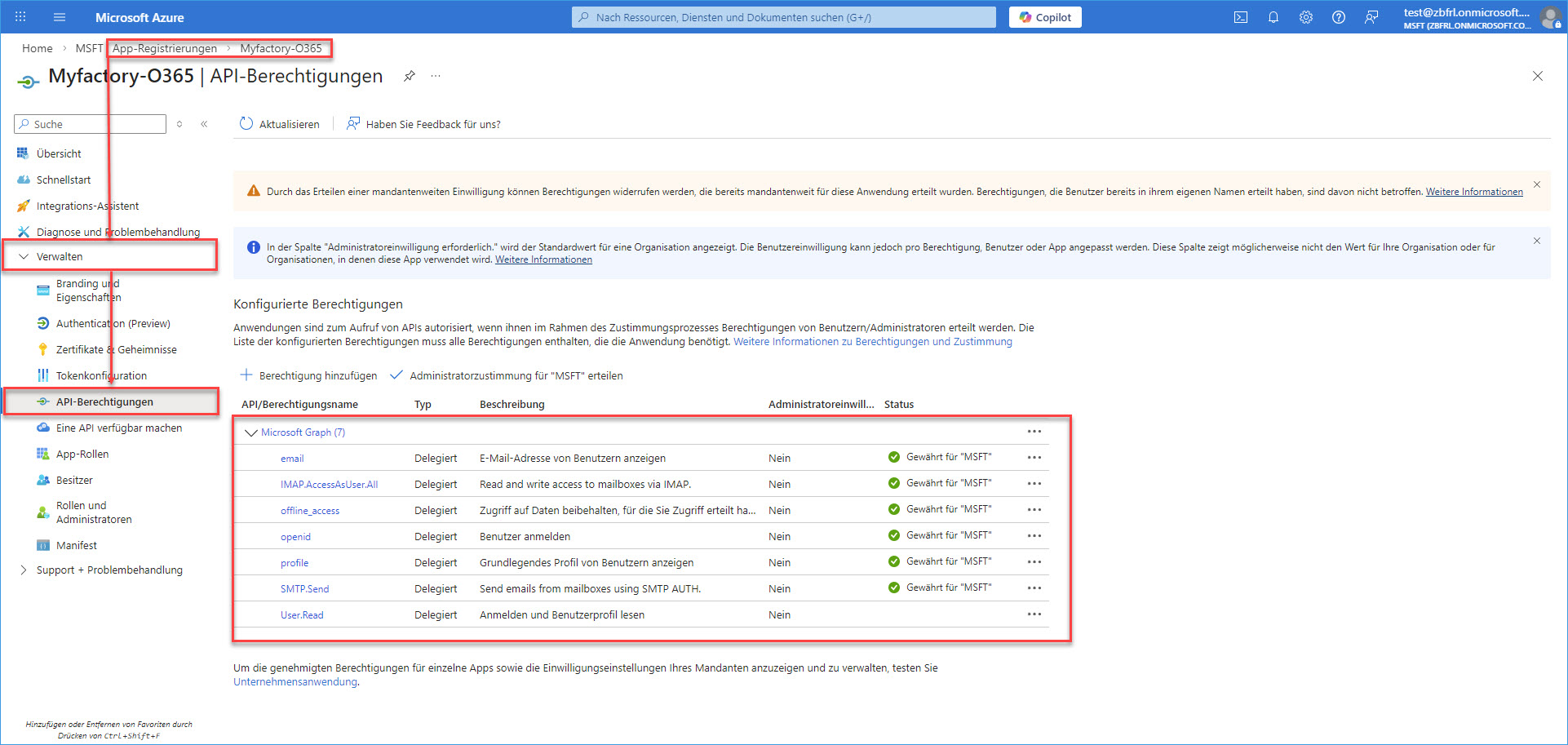

2. API-Berechtigungen überprüfen und hinzufügen

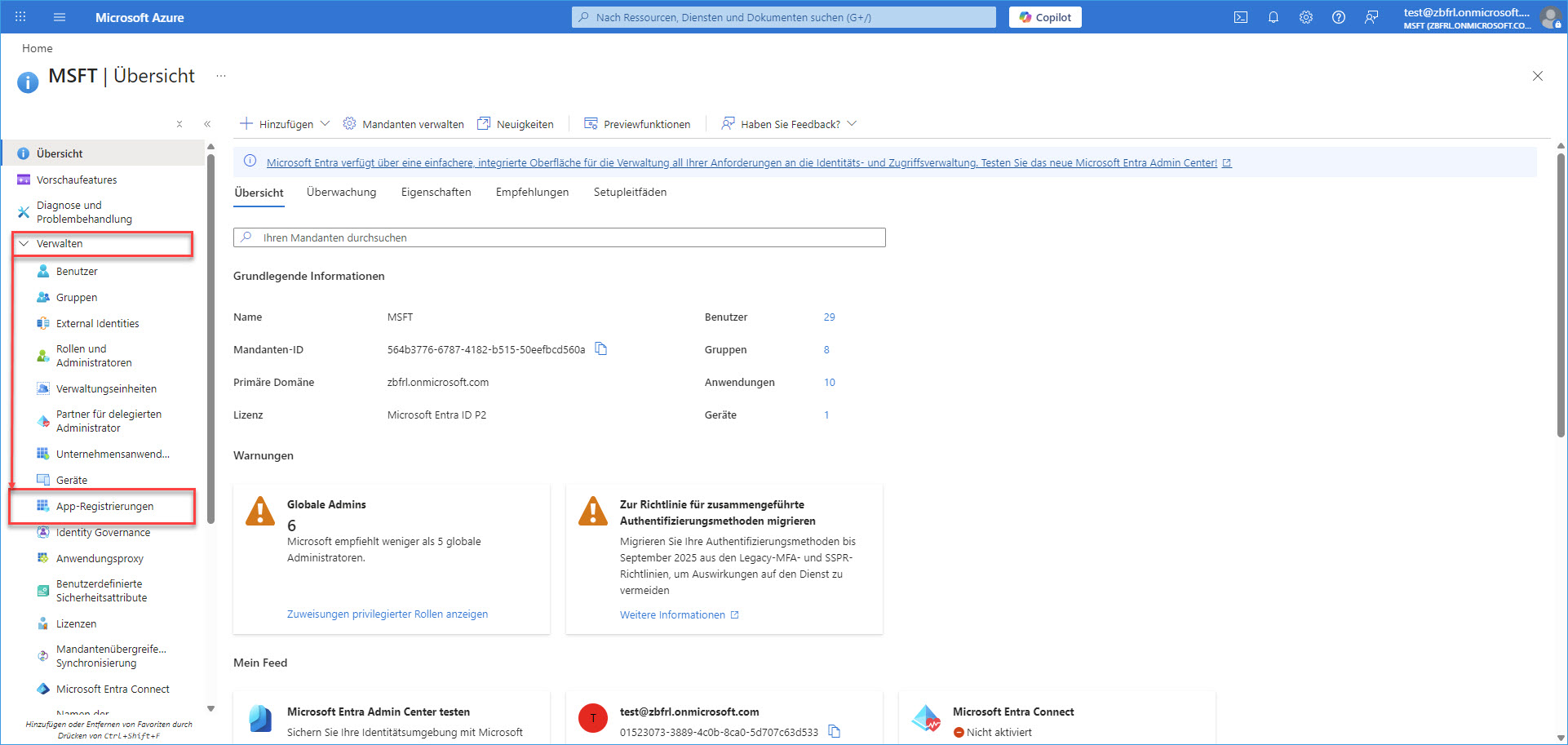

Überprüfen Sie nun im zweiten Schritt noch die für Ihre Anwendung konfigurierten API-Berechtigungen. Zu diesen gelangen Sie, wenn Sie im Menü der Entra ID-Übersichtsseite auf den Menüpunkt "Verwalten" klicken und dort in den Bereich "App-Registrierungen" wechseln.

Dort angelangt, navigieren Sie im Menübaum bitte zum Bereich "Verwaltung" und klicken im sich dort aufklappenden Untermenü auf "API-Berechtigungen". Hier sollten mindestens die im nachfolgenden Screenshot dargestellten

Microsoft Graph-Berechtigungen für den Benutzerzugriff hinzugefügt werden. Wie Sie API-Berechtigungen im Allgemeinen hinzufügen und die Berechtigungen

IMAP.Access.AsUser.All (bzw. protokollabhängig auch

EWS.AccessAsUser.All oder

POP.AccessAsUser.All) sowie

SMTP.Send und

offline_access (wird im September 2026 deaktiviert) im Speziellen, entnehmen Sie bitte den folgenden Hilfe- oder Unterkapiteln:

Exchange: EWS-Mailpostfach einrichten /

OAuth 2.0 für Office 365 mit IMAP /

OAuth 2.0 für Office 365 mit POP3 /

OAuth 2.0 für Office 365 über SMTP &

offline_access.

Darüber hinaus fügen Sie bitte die API-Berechtigungen

email (E-Mail-Adresse von Benutzern anzeigen),

openid (Benutzer bei der App anmelden) und

profile (Grundlegendes Profil von Benutzern anzeigen) hinzu. Sollte die Berechtigung

User.Read (Anmelden und Benutzerprofil lesen) noch nicht standardmäßig in den konfigurierten Berechtigungen hinterlegt sein (wie unseren Tests der Fall), dann fügen Sie diese bitte ebenfalls hinzu.

Bitte beachten Sie, dass OAuth 2.0 als Authentifizierungsmethode in der Myfactory aktuell ausschließlich mit

Office 365-Postfächern kompatibel ist. Die Unterstützung von Mail-Providern wie GMX oder Gmail ist noch nicht implementiert, da viele von ihnen selbst noch nicht das OAuth 2.0-Protokoll unterstützen.

Update 29.06.22: Inzwischen wird OAuth 2.0 auch von Gmail unterstützt. Google hat hier den Zugriff durch weniger sichere Apps deaktiviert. Weitere Informationen dazu finden Sie in unserem

Myfactory-Whitepaper zu diesem Thema.

Unter

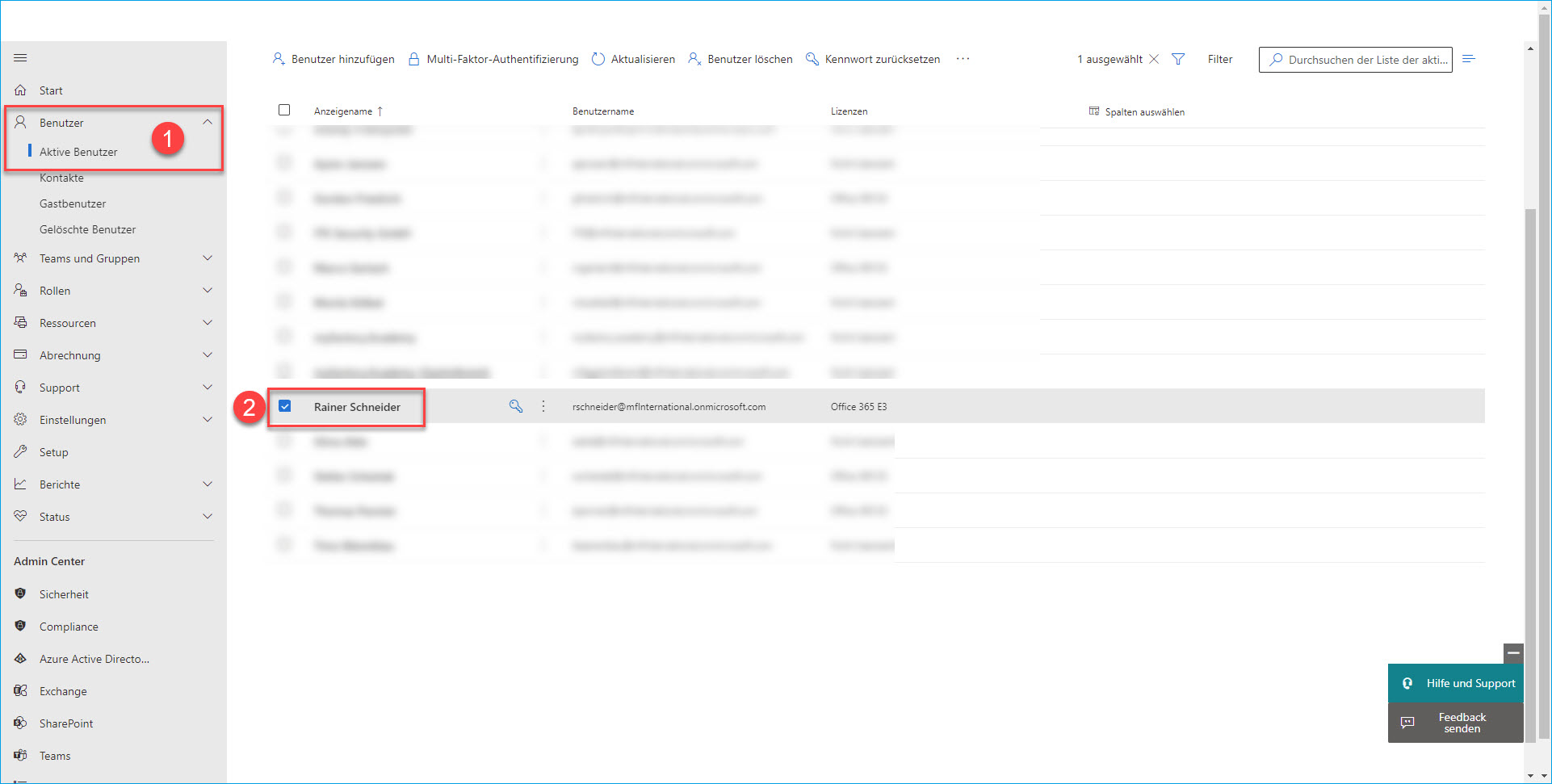

admin.microsoft.com können Sie als Administrator Ihre aktiven Microsoft- bzw. Office 365-Benutzer global für bestimmte E-Mail-Anwendungen und -Protokolle berechtigen.

Dazu melden Sie sich bitte entsprechend in Ihrem Microsoft-Admin-Portal an, klappen im linken Menübereich den Menüpunkt "Benutzer" auf und wählen dort den Untermenüpunkt "Aktive Benutzer" aus (1). Anschließend klicken Sie auf den angezeigten Namen des betreffenden Benutzers (2), woraufhin im rechten Bereich dessen Account-Verwaltung aufgeklappt wird.

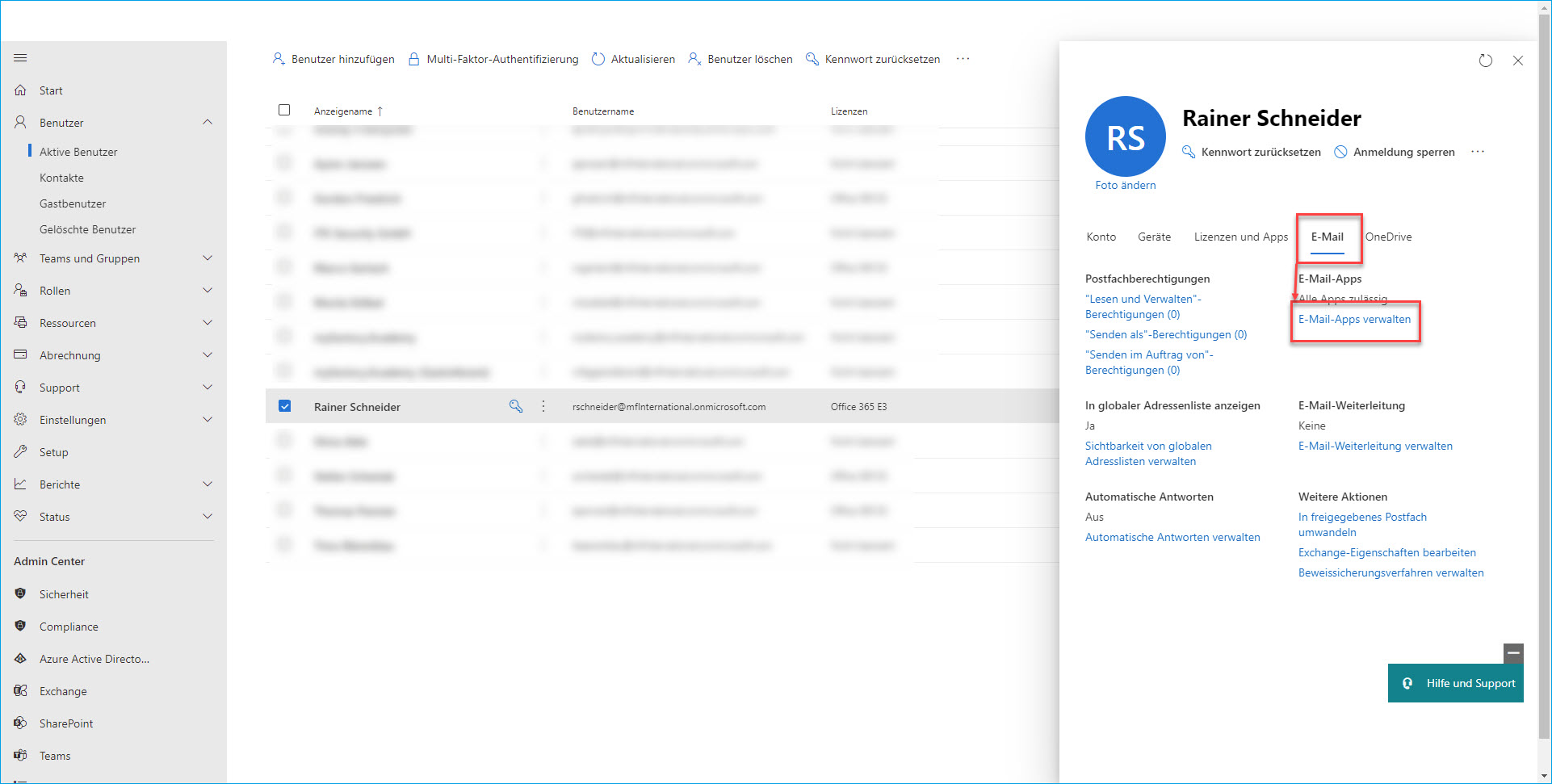

Navigieren Sie dort dann zum Bereich "E-Mail" und klicken Sie innerhalb des Punktes "E-Mail-Apps" auf die Funktion "E-Mail-Apps verwalten".

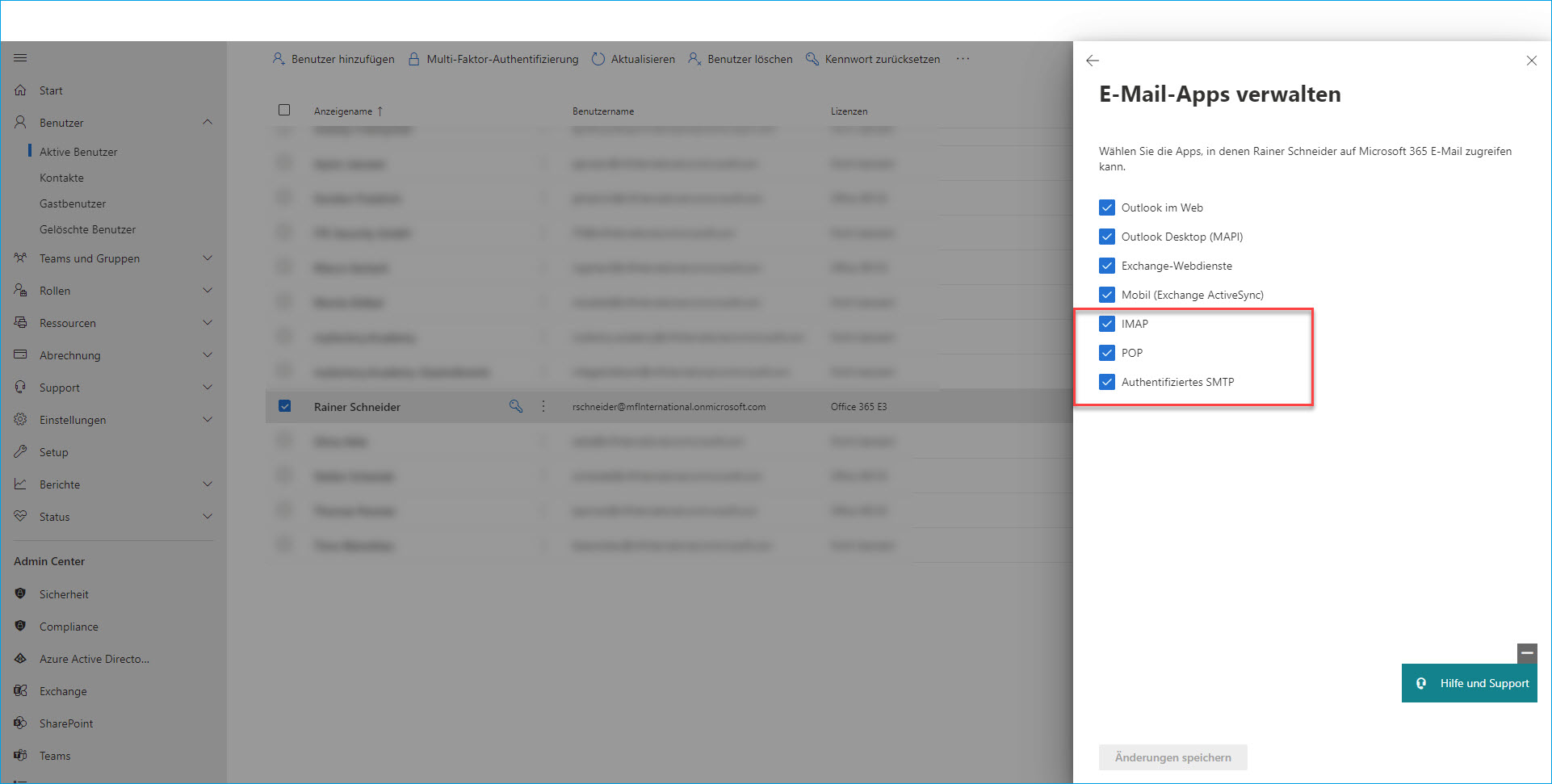

Dort können Sie einzelne Office 365-Anwendungen für den aktuellen Benutzer per Checkbox anhaken. Wir empfehlen Ihnen, am besten alle Apps zu aktivieren. Wichtig sind hierbei jedoch vor allem Benutzerberechtigungen für die Funktionen "IMAP", "POP" und "Authentifiziertes SMTP". Andernfalls kann es z.B. bei fehlender SMTP AUTH-Funktion ("Authentifiziertes SMTP") zu einer Fehlermeldung beim Versenden einer E-Mail durch den betreffenden Benutzer kommen.

OAuth 2.0 für Office 365 mit IMAP

Vorbereitende Konfiguration im Azure-Portal

Wie bei der Nutzung des EWS-Protokolls für Office365-Postfächer (siehe Hilfekapitel

Exchange: EWS-Mailpostfach einrichten), so ist auch für das gängige IMAP-Mailprotokoll Microsofts Azure-Cloud bzw. Identitäts- und Zugriffsplattform Microsoft Entra ID das Mittel der Wahl für die Vergabe von Berechtigungen und sonstige vorbereitende Konfigurationsschritte.

Sie gelangen entweder direkt über

aad.portal.azure.com in den "Microsoft Azure"-Bereich oder indem Sie zunächst das Azure-Portal über

portal.azure.com aufrufen, sich mit Ihrem Microsoft Office 365-Konto anmelden und dann über den Menübereich auf der linken Seite zum Menüpunkt "Microsoft Entra ID" navigieren, um anschließend dann darauf zu klicken.

Wir empfehlen Ihnen an dieser Stelle, in Microsoft Entra ID unter dem Menüpunkt "App-Registrierungen" eine neue Anwendungsregistrierung für Ihren Client (also die Myfactory-Software) vorzunehmen. Damit haben Sie eine klarere Trennung zwischen einer womöglich schon bestehenden EWS-Anwendung sowie Ihrer IMAP-Anwendungsdaten und vermeiden mögliche kryptische Hinweismeldungen bei der Prüfungsroutine Ihrer Postfachkonfiguration. Klicken Sie zum Registrieren Ihrer IMAP-Anwendung bitte auf den Button [ Neue Registrierung ].

Daraufhin öffnet sich der Folgedialog "Anwendung registrieren".

Vergeben Sie hier zunächst einen sinnvollen Namen für die Anwendung (z.B. "Myfactory IMAP" oder "Office365_OAuth") (1).

Nachdem dies erledigt ist, belassen Sie den Radiobutton im Bereich der "Unterstützten Kontotypen" bitte bei der vorbelegten Standardeinstellung "Nur Konten in diesem Organisationsverzeichnis" (2).

Bevor Sie die Registrierung Ihrer Anwendung abschließen, geben Sie zuvor bitte außerdem noch eine Umleitungs-URI bzw. eine Antwort-URL an (z.B.

https://hosting4.myfactory.com/myfactory/ie50/Mail/CheckFolderProperties/GFolder.aspx). Dorthin wird über das OAuth 2.0-Protokoll ein Authentifizierungscode geschickt, der Voraussetzung für den Erhalt des Authentifizierungstokens und somit für eine erfolgreiche OAuth 2.0-Authentifizierung ist. Da es sich bei der Myfactory um eine Webanwendung handelt, wählen Sie als Plattform bitte dementsprechend "Web" aus (3).

Die Antwort-URL können Sie auch noch nachträglich hinzufügen, sofern Sie mit einer bereits bestehenden Anwendungsregistrierung arbeiten und zuvor noch keine Weiterleitungs-URL definiert haben. Dazu klicken Sie im Bereich "Verwalten" auf "Authentifizierung" und dort anschließend unter "Plattformkonfigurationen" auf [ Plattform hinzufügen ]. Daraufhin klappt rechts der Bereich "Plattformen konfigurieren" auf. Selektieren Sie hier die erste Option "Web"…

… und geben Sie in der nachfolgenden Eingabemaske bitte Ihre Antwort- bzw. Umleitungs-URL ein.

Im finalen Schritt betätigen Sie anschließend noch die [ Registrieren ]-Schaltfläche (4).

Nun sehen Sie alle Ihre Anwendungsdaten in der Zusammenfassung:

Wie bei der EWS-Konfiguration legen Sie Ihr Augenmerk auch hier bitte auf die Anwendungs- und die Verzeichnis-ID.

Diese sind dann später in dem entsprechenden Eingabefeld in der IMAP-Postfachkonfiguration zu hinterlegen und können daher bereits von Ihnen in die Zwischenablage kopiert werden. Das Icon für die Ablage im Cache sehen Sie, sobald Sie per Mouse-Over mit dem Cursor über die Zeile "Anwendungs-ID (Client)" bzw. Verzeichnis-ID (Mandant)" fahren.

Auf die gleiche Weise verfahren Sie mit dem Clientschlüssel. Kopieren Sie diesen ebenso in die Zwischenablage. Bitte achten Sie hier unbedingt darauf, dass der

Clientschlüssel-Wert zu kopieren ist (nicht die Geheime ID), und dass dieser nur unmittelbar nach seiner Generierung in die Zwischenablage kopiert werden kann. Wie Sie im Entra ID-Portal einen Clientschlüssel erzeugen, entnehmen Sie im Detail bitte dem Hilfekapitel

Exchange-Schnittstelle:

Gegebenenfalls erhalten Sie bei der Autorisierung während der Postfachprüfung eine Fehlermeldung

"401 Unauthorized". Das liegt daran, dass der hier einzugebende

Clientschlüssel ggf. ein Ablaufdatum hat.

Ist dies der Fall, dann muss der Schlüssel in Microsoft Entra ID respektive Microsoft Azure gelöscht und neu erzeugt werden. Anschließend ist eine neue Autorisierung durchzuführen und der neue Clientschlüssel in der Myfactory-Postfachkonfiguration einzutragen.

Als Nächstes widmen Sie Ihre Aufmerksamkeit bitte dem Microsoft Entra ID-Menüpunkt "Authentifizierung". Dort müssen Sie in den "Erweiterten Einstellungen" zu Autorisierungszwecken noch angeben, dass es sich bei Ihrer oben definierten Myfactory IMAP-Anwendung um einen öffentlichen Client handelt, welcher nur in Ihrem Namen auf die für den Office 365-Zugriff benötigten APIs zugreifen darf. Setzen Sie daher die Option "Öffentliche Clientflows zulassen" bitte auf "Ja". Diese Einstellung muss dabei nur einmalig für alle in Verbindung mit Office 365 verwendeten Protokolle aktiviert werden (gilt also auch für SMTP und POP3).

In einem letzten Schritt sind nun noch die Berechtigungen für den Zugriff Ihrer Myfactory IMAP-Anwendung auf die REST-API "Microsoft Graph" zu setzen. Diese wiederum verfügt über alle Lese- und Schreibberechtigungen, um z.B. über das IMAP-Protokoll auf Ihre Office 365-Postfächer zugreifen zu können. Wechseln Sie aus diesem Grund bitte zu dem Menüpunkt "API-Berechtigungen" und fügen Sie dann über die entsprechende Schaltfläche (1) die Benutzerberechtigungen für den Lese- und Schreibzugriff auf Ihre Office 365-Postfächer via IMAP hinzu.

Es klappt sich nun von der rechten Seite ein neues Dialogfenster auf. Hierüber können Sie die benötigten API-Berechtigungen anfordern. Klicken Sie dazu in der bereits vorausgewählten Kategorie "Microsoft-APIs" auf die große [ Microsoft Graph-API ]-Schaltfläche. Nun gelangen Sie zu Punkt (2), in welchem Sie die Berechtigungsarten für Ihre Anwendung bestimmen können. Da die Microsoft-API im Namen des Benutzers unter anderem E-Mails sendet, müssen Sie als Berechtigungsart "Delegierte Berechtigungen" (3) auswählen, damit die Myfactory IMAP-Anwendung als angemeldeter Benutzer auf die API zugreifen kann.

Unterhalb der Berechtigungsarten befindet sich ein Suchfeld, mit welchem Sie zügig die benötigte Berechtigung für das gewünschte E-Mail-Protokoll (hier: IMAP) finden und auswählen können. Wurde die Berechtigung "IMAP.AccessAsUser.All" gefunden, so haken Sie diese bitte noch an (4) und klicken Sie anschließend auf die Schaltfläche [ Berechtigungen hinzufügen ]. Nun erscheint die IMAP-Berechtigung in der Liste der konfigurierten Berechtigungen.

Für den Office 365-Mail-Austausch über das OAuth2-Protokoll mittels eines Clients wie der Myfactory benötigen Sie ein Authentifizierungs- bzw. Zugriffstoken. Dieses wird stets in Kombination mit einem Aktualisierungstoken abgerufen und ist nur eine begrenzte Zeit lang gültig. Um neue Zugriffs-/Aktualisierungstoken-Paare zu erhalten, wenn das aktuelle Zugriffstoken abläuft, wird das Aktualisierungstoken verwendet. Um sicherzustellen, dass dieses auch ohne Benutzerinteraktion stets zugänglich ist, benötigen Sie wiederum die Berechtigung

offline_access.

Klicken Sie im Bereich der API-Berechtigungen also wie bei der IMAP-Zugriffsberechtigung auf die Schaltfläche [ Berechtigungen hinzufügen ], navigieren Sie erneut zur Microsoft-API "Microsoft Graph" und selektieren Sie dort die "Delegierten Berechtigungen". Die Berechtigung

offline_access gehört zu den OpenId-Berechtigungen. Klappen Sie daher diese Berechtigungskategorie auf oder geben Sie den Berechtigungsnamen über die Suchmaske ein. Anschließend aktivieren Sie die Berechtigung und bestätigen die Aktivierung mit dem Button [ Berechtigungen hinzufügen ].

Diese API-Berechtigung ist für alle Mail-Protokolle relevant, und gilt bei Nutzung von OAuth 2.0 sowohl für IMAP als auch für POP3 und SMTP.

Nachdem Sie die Berechtigung offline_access sowie die vorherigen IMAP-spezifischen Berechtigungen gesetzt haben, können Sie mit der IMAP-Postfachkonfiguration in der Myfactory-Oberfläche fortfahren.

IMAP-Postfachkonfiguration in der Myfactory

Abhängig davon, ob Sie ein persönliches oder gemeinsames Postfach anlegen möchten, klicken Sie im Menübereich "Kommunikation" entweder auf den Menüpunkt "Gemeinsame Postfächer" oder "Meine Postfächer". Klicken Sie dort dann auf die Schaltfläche [ Neu IMAP ] und vergeben Sie eine adäquate Bezeichnung für Ihr IMAP-Posteingangspostfach.

Nun findet sich Ihr IMAP-basiertes Postfach in der Liste aller Postfächer...

(Überspringen Sie diesen Schritt, wenn Sie bereits über ein bestehendes IMAP-Postfach verfügen und fahren Sie stattdessen mit der Konfiguration der Einstellung „Authentifizierung“ fort (siehe entsprechenden Abschnitt unten).)

Mit einem Klick auf die Detail-Schaltfläche [ … ] gelangen Sie in das "Bearbeiten"-Dialogfenster.

Nach einem Klick auf die Schaltfläche [ Postfachdetails ] können Sie alle Konfigurationsdaten für den IMAP-basierten Zugriff auf Ihr Office 365-Postfach spezifizieren bzw. anpassen.

Geben Sie zunächst Ihre Microsoft-Account-Daten mit E-Mail-Adresse und Kennwort ein und hinterlegen Sie anschließend den IMAP-Port 993, der SSL-/TLS-Verschlüsselung unterstützt. Diese sollten Sie dann natürlich auch in der Auswahlbox "Verbindungssicherheit" selektieren. Elementar ist jedoch erst die Auswahl der korrekten Authentifizierung in der nächsten Dropdown-Liste. Wenn Sie hier "OAuth20" auswählen, dann werden automatisch die Eingabefelder "Anwendungs-ID (Client)", "Verzeichnis-ID (Mandant)" und "Clientschlüssel" eingeblendet. Dort fügen Sie die zuvor im Azure-Portal in die Zwischenablage kopierten ID-Daten sowie den Clientschlüssel ein (siehe oben).

Nun können Sie über die [ Prüfen ]-Schaltfläche noch kontrollieren, ob Sie sowohl im Azure-Portal als auch in der Myfactory-Postfachkonfiguration alles korrekt konfiguriert haben.

Nach dem Klick auf [ Prüfen ] werden Sie daher automatisch zu einem sich neu öffnenden Browserfenster weitergeleitet, in welchem Sie den Microsoft-Login-Bildschirm zum Anmelden in Ihr Office 365-Konto sehen. Damit das benötigte Authentifizierungstoken an die im Azure-Portal hinterlegte Umleitungs- bzw. Antwort-URL (siehe oben) gesendet werden kann, ist es als erste Sicherheitsebene nämlich erforderlich, dass Sie sich mit Ihrer E-Mail-Adresse und Ihrem Kennwort zunächst als Benutzer authentifizieren.

Anschließend werden die zuvor im Azure-Portal hinterlegten API-Berechtigungen (siehe Kapitel 3.1.4) abgefragt. Dieser Berechtigungsanforderung stimmen Sie bitte per Checkbox zu ("Zustimmung im Namen Ihrer Organisation") und klicken auf die Schaltfläche [ Akzeptieren ].

Haben Sie alles korrekt konfiguriert und eingetragen, dann ist die Prüfung der Postfachkonfiguration - wie im folgenden Screenshot zu sehen – erfolgreich verlaufen und wurde entsprechend bestätigt. Ab diesem Zeitpunkt ist es möglich, in dieses Office 365-Postfach eingehende E-Mails via IMAP abzurufen.

Zum AnfangMulti-Faktor-Authentifizierung für Office 365-Postfächer aktivieren und nutzen

Voraussetzungen:- Administratorrolle für Azure-Portal und Admin Center

- Microsoft Authenticator-App

- Vollständig eingerichtetes Myfactory-Postfach mit OAuth 2.0

Um eine weitere Sicherheitsebene zur Benutzerauthentifizierung in Office 365-Postfächern hinzuzufügen, können Sie zu diesem Zweck die Zwei-Faktor- bzw. Multi-Faktor-Authentifizierung (MFA) konfigurieren und aktivieren. Dabei stehen Ihnen für Microsoft 365 bzw. Office 365 zwei Aktivierungsmethoden zur Verfügung: Eine globale und eine benutzerbasierte Methode. Diese lassen sich im Azure-Portal respektive im Microsoft 365 Admin Center einrichten, sofern Sie Administratorberechtigungen besitzen. Im Folgenden sollen die Einrichtung und Aktivierung am Beispiel der Microsoft Authenticator-App veranschaulicht werden. Diese wird mit einem Microsoft 365-Konto verknüpft, um auf diese Weise Push-Benachrichtigungen als zweiten Faktor für die Multi-Faktor-Authentifizierung zu erzeugen.

Erste MFA-Aktivierungsmethode: Sicherheitsstandards im Azure-Portal

Die von Microsoft empfohlene MFA-Aktivierungsmethode ist die Aktivierung der globalen Sicherheitsstandards im Azure-Portal. Tippen Sie dafür entweder die URL

aad.portal.azure.com in Ihre Browser-Adresszeile ein oder navigieren Sie in Ihrem Microsoft 365 Admin Center (

admin.microsoft.com) über das Hamburger-Menü auf der linken Seite zum Menüeintrag "Alle anzeigen".

Nun werden weitere Menüeinträge eingeblendet, unter anderem der Punkt "Identität". Klicken Sie diesen Eintrag bitte an.

Anschließend gelangen Sie ebenfalls ins Microsoft Azure-Portal. Dort angelangt, navigieren Sie im "Verwalten"-Menü zum Menüpunkt "Eigenschaften" und klicken diesen an.

Darin findet sich der Link "Sicherheitsstandards verwalten". Wenn Sie auf diesen klicken, öffnet sich rechts ein Menüfenster mit der Option "Sicherheitsstandards aktivieren". Setzen Sie dort den Umschalter von "Nein" auf "Ja" und bestätigen Sie dies mit der [ Speichern ]-Schaltfläche.

Die Aktivierung wird Ihnen in Form eines kleinen Hinweisfensters in der rechten oberen Ecke des Azure-Portals bestätigt. Nun sollte die Multi-Faktor-Authentifizierung für alle von Ihnen administrierten Office 365-Postfächer aktiviert sein.

Zweite MFA-Aktivierungsmethode: Benutzerbasierte MFA-Authentifizierung

Zusätzlich haben Sie noch die Möglichkeit, eine benutzerbasierte MFA-Authentifizierungsmethode heranzuziehen und diese direkt über das Microsoft 365 Admin Center zu aktivieren.

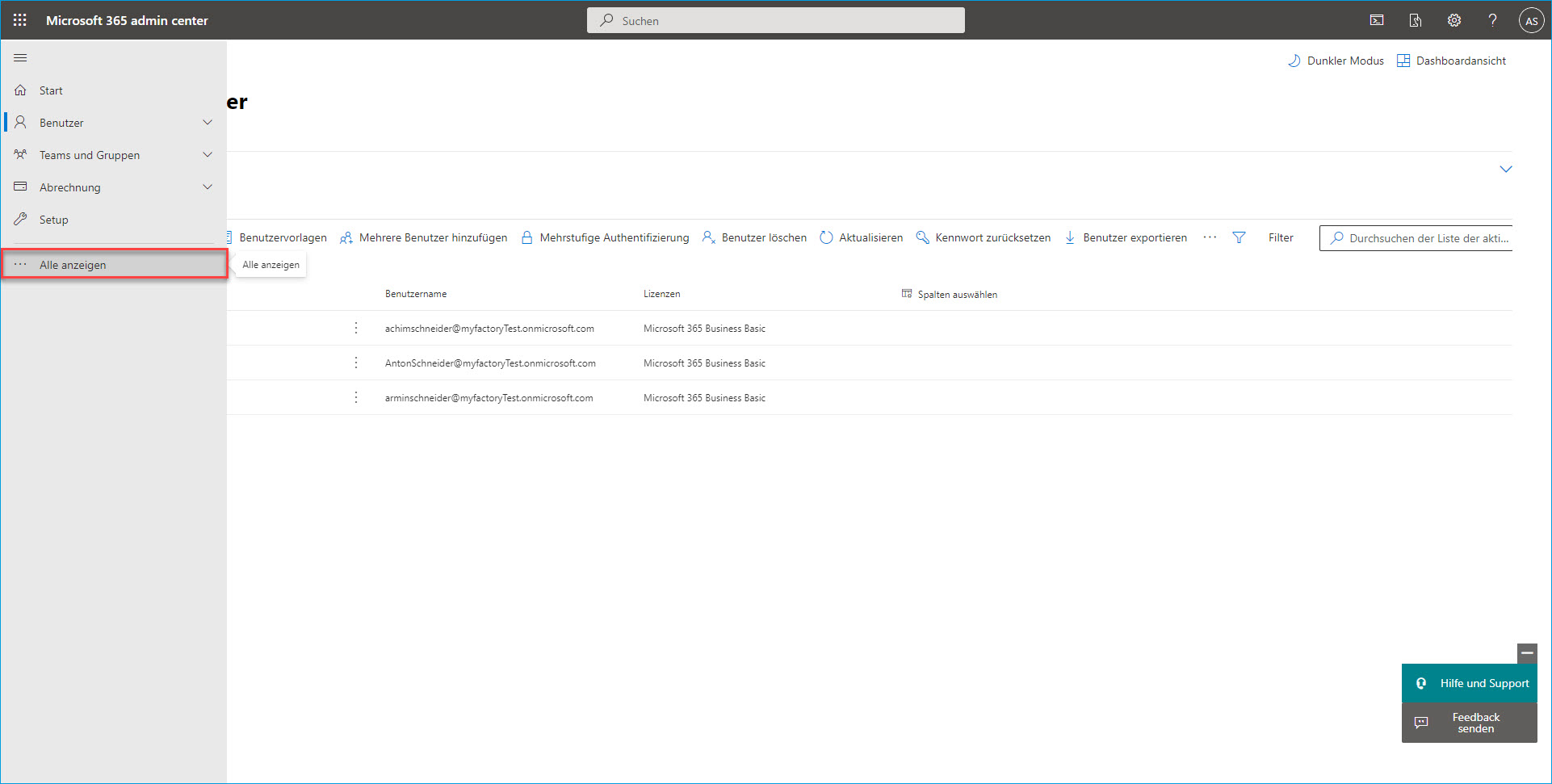

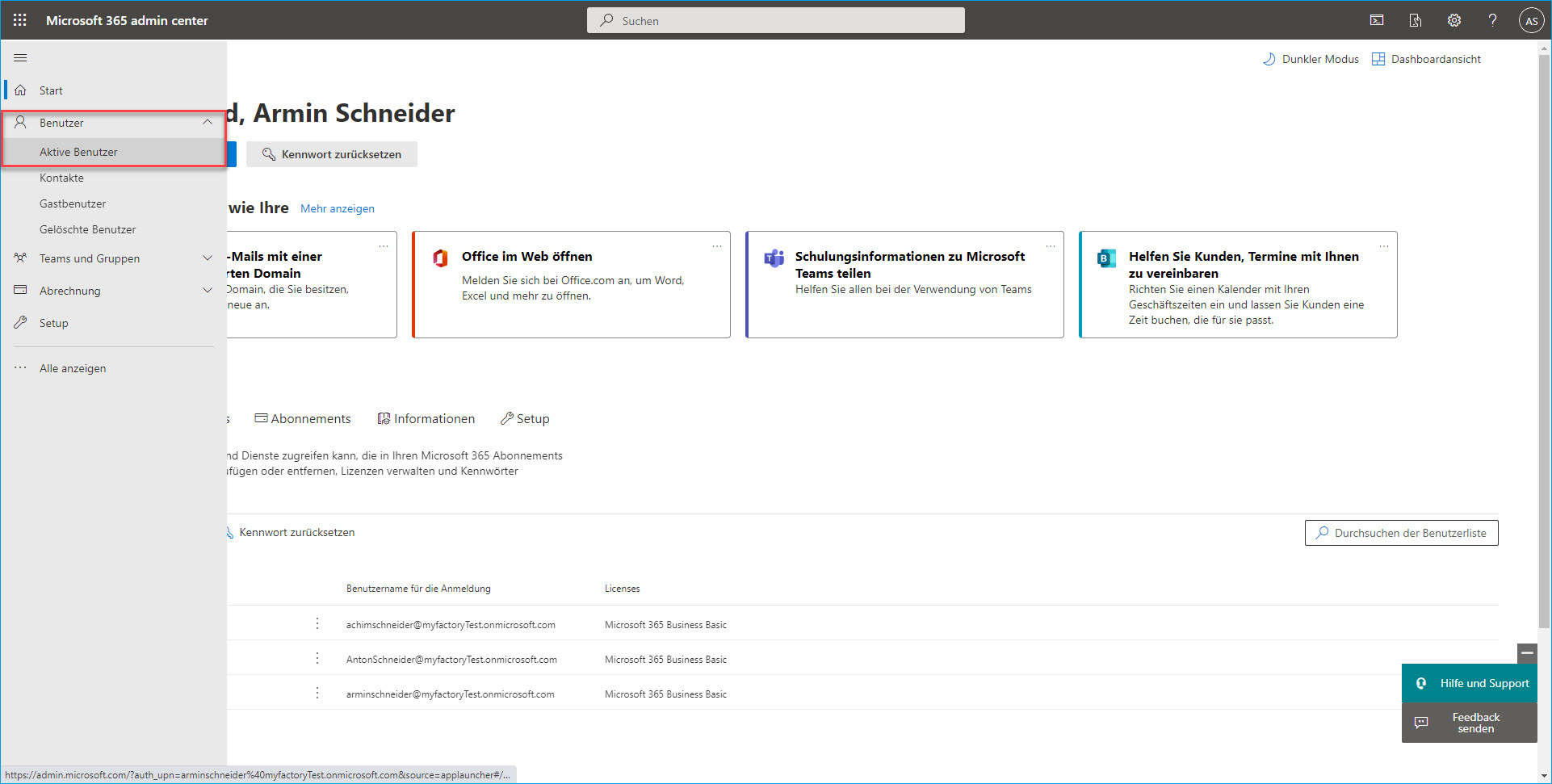

Dazu navigieren Sie im Admin Center-Menü auf der linken Seite bitte zum Menüeintrag "Benutzer", klappen diesen auf und wählen dort den Untermenüeintrag "Aktive Benutzer" aus.

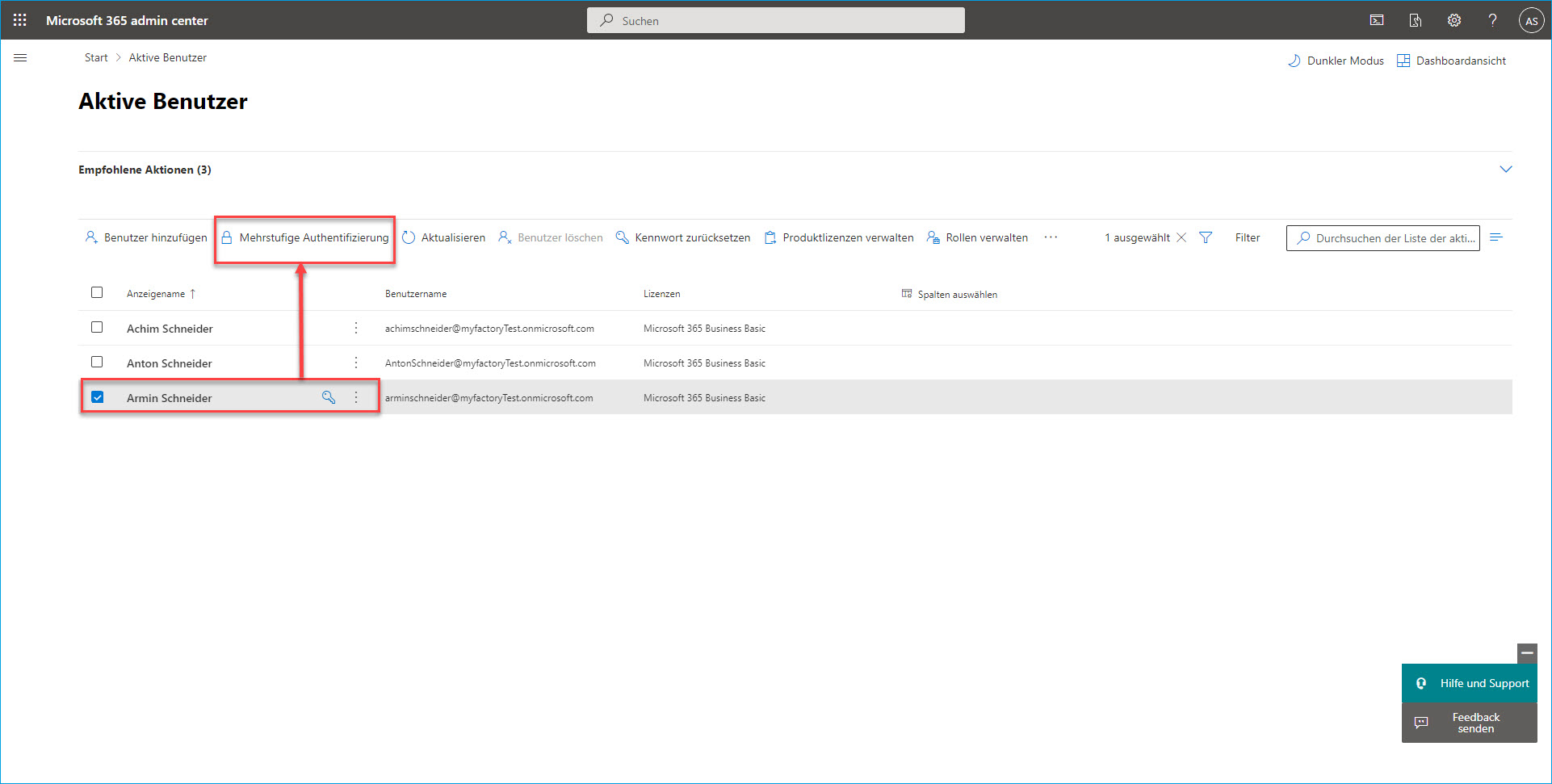

Hier klicken Sie dann bitte jenen Benutzer an, für den die Multi-Faktor-Authentifizierung aktiviert werden soll. Anschließend wird in der Toolbar direkt über der Benutzerliste der Menüpunkt „Mehrstufige Authentifizierung“ angezeigt. Führen Sie einen Klick darauf aus,...

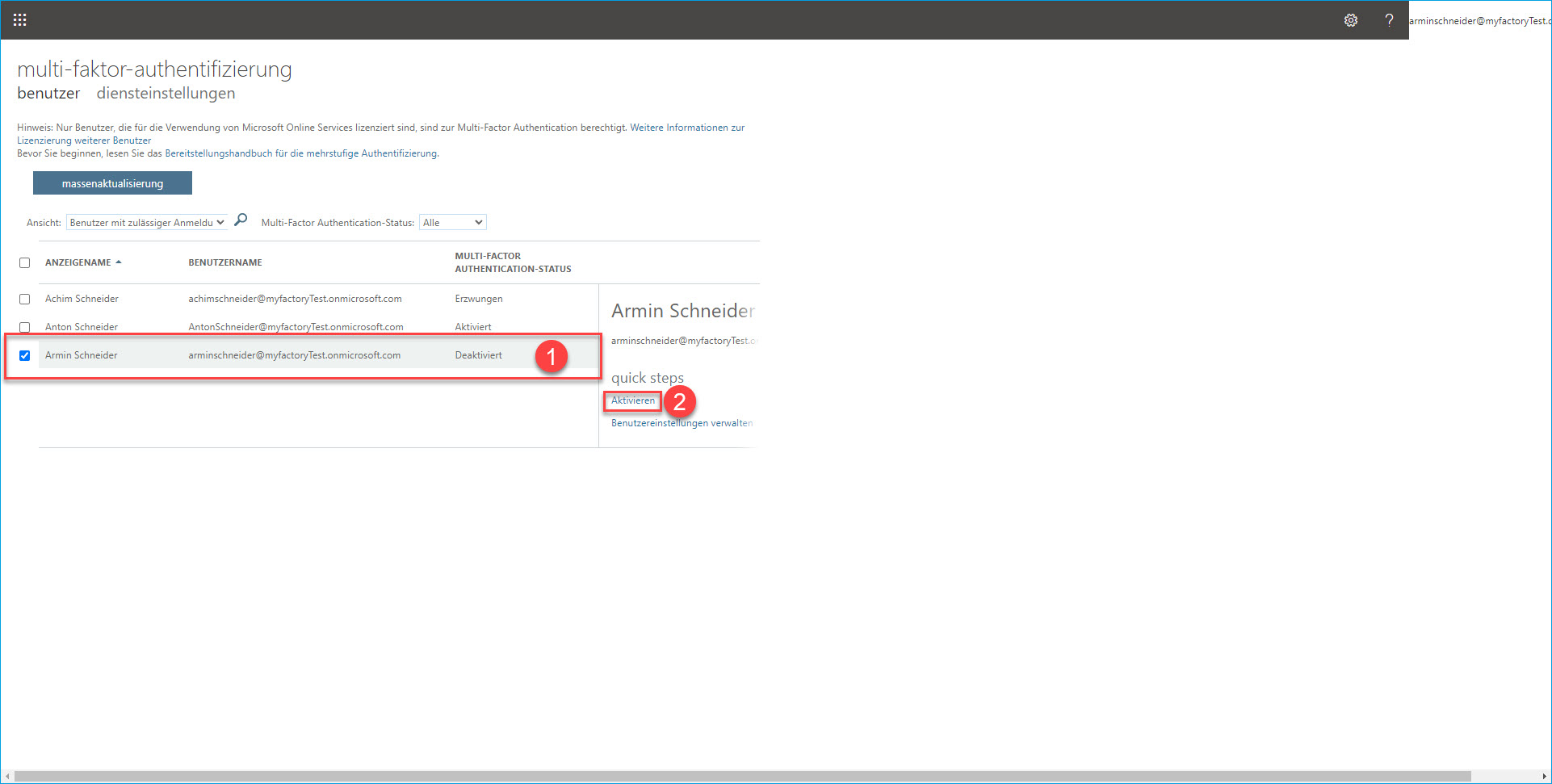

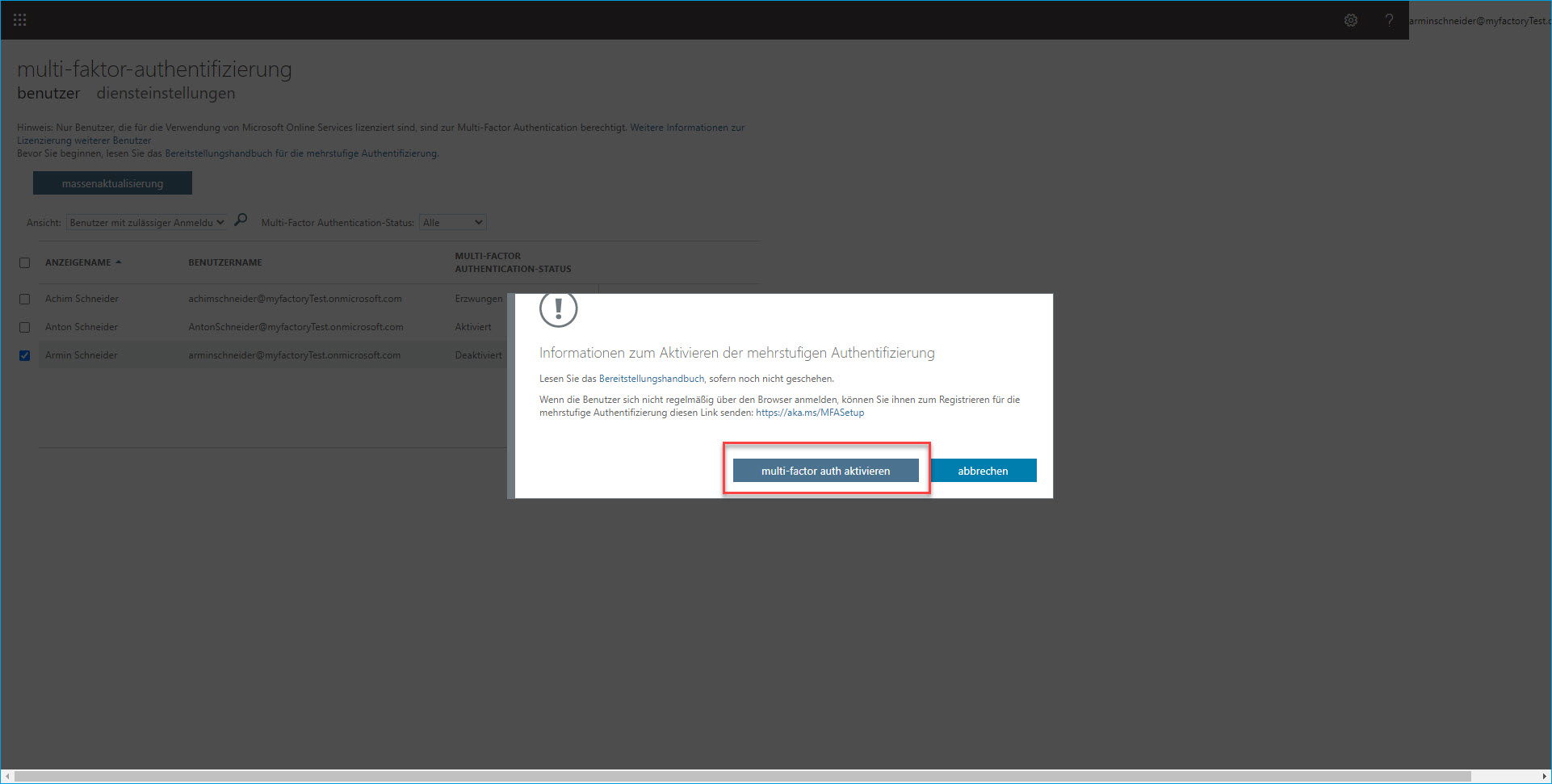

… dann gelangen Sie in den Detail-Einstellungsdialog für die Multi-Faktor-Authentifizierung. Sofern noch nicht geschehen, haken Sie auch hier per Checkbox zunächst den Benutzer an, der die mehrstufige Authentifizierung verwenden soll (1). Dessen "Multi-Faktor-Authentifizierungsstatus" steht zunächst noch auf "Deaktiviert". Mit der Auswahl des Benutzers werden im rechten Bereich des Dialogs benutzerindividuelle Detail-Einstellungen dargestellt. Unter "Quick Steps" lässt sich dort dann die Zwei-Faktor-Authentifizierung einschalten (2).

Wenn Sie auf den Link "Aktivieren" klicken, dann öffnet sich das folgende Abfragefenster, in welchem Sie die Aktivierung der mehrstufigen Authentifizierung seitens Microsoft noch einmal verifizieren müssen.

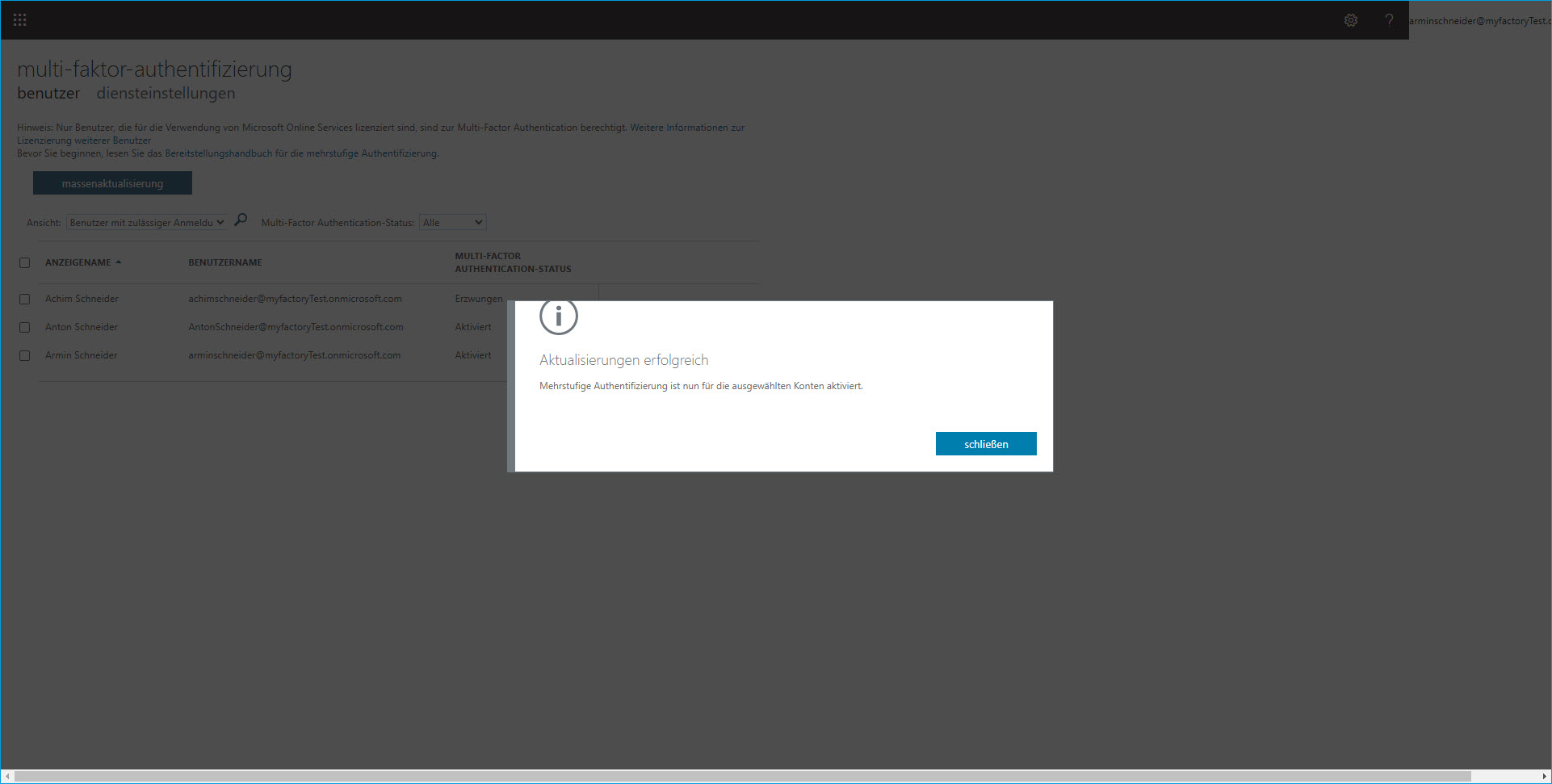

Nach einem Klick auf die Schaltfläche [ multi-factor auth aktivieren ] wird Ihnen dann die erfolgreiche Aktivierung bestätigt.

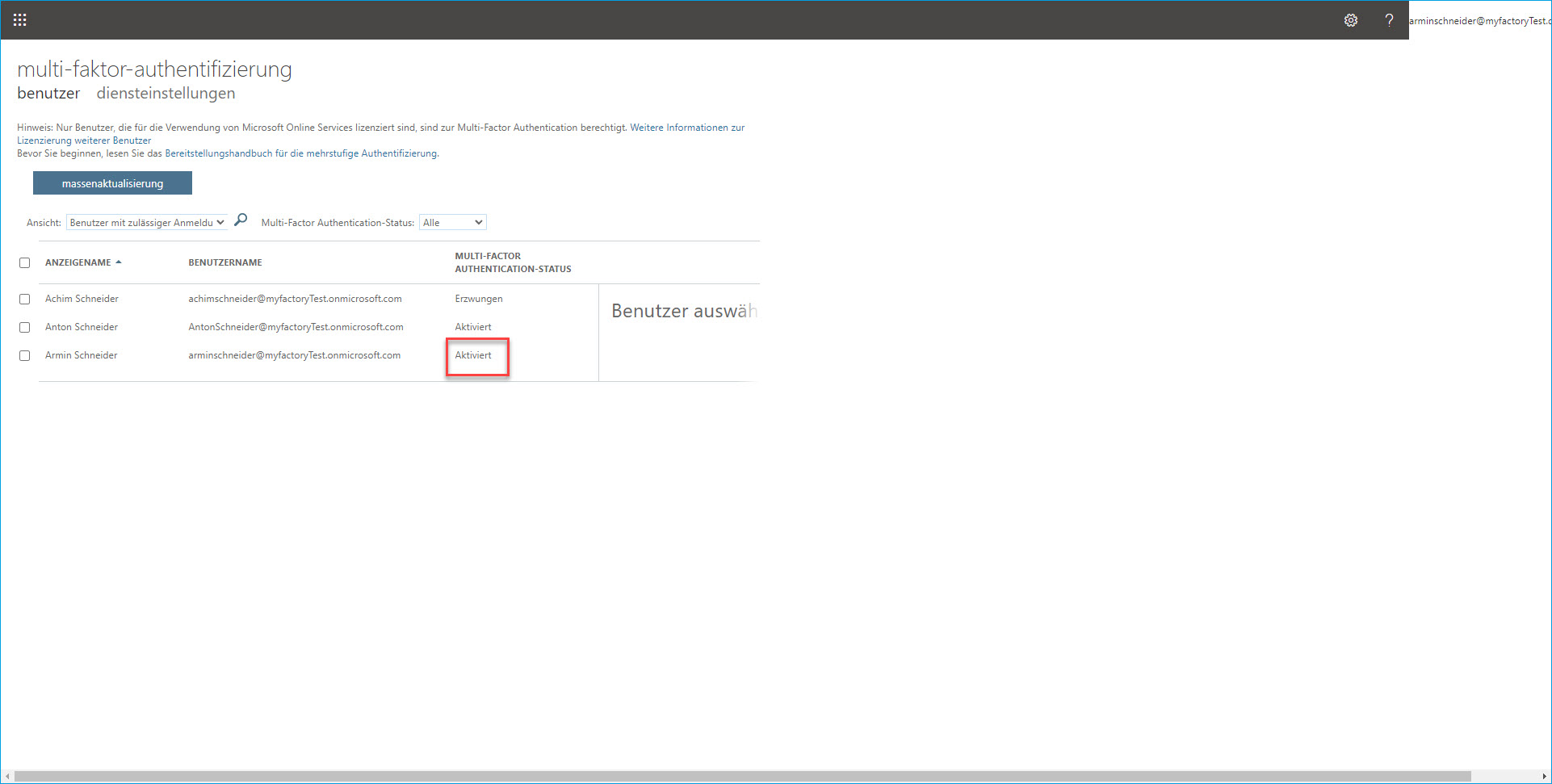

Der Status der Multi-Faktor-Authentifizierung ändert sich schließlich von "Deaktiviert" auf "Aktiviert". Die Einstellungen im Microsoft-Admin-Bereich sind nun abgeschlossen.

Microsoft-Account mit MS Authenticator-App verknüpfen

Die weiteren Schritte bestehen nun darin, dass der betreffende Benutzer sein Microsoft-Konto mit seiner Microsoft Authenticator-App verknüpfen muss, um künftig die Multi-Faktor-Authentifizierung nutzen zu können.

Als Erstes klickt der Benutzer in den Myfactory-Postfacheigenschaften auf die [ Prüfen ]-Schaltfläche, um die Postfachkonfiguration mit der erfolgreichen Anmeldung und Authentifizierung am Office 365-Konto zu komplettieren.

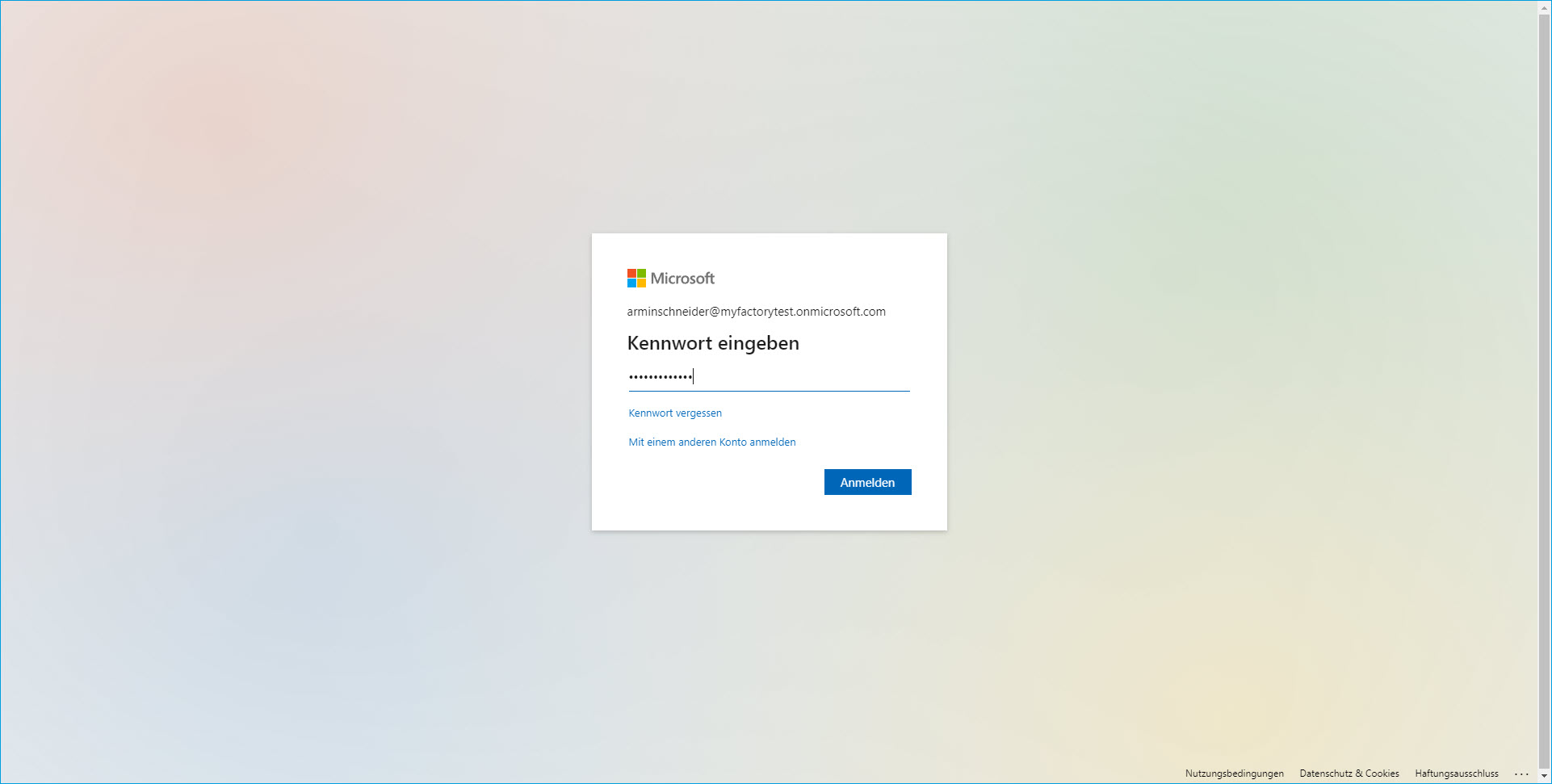

Nach dem Klick auf [ Prüfen ] wird der Benutzer zunächst zum Microsoft-Login-Bildschirm weitergeleitet, wo er als erste Authentifizierungsstufe zunächst sein Kennwort für das Microsoft-Konto eingibt.

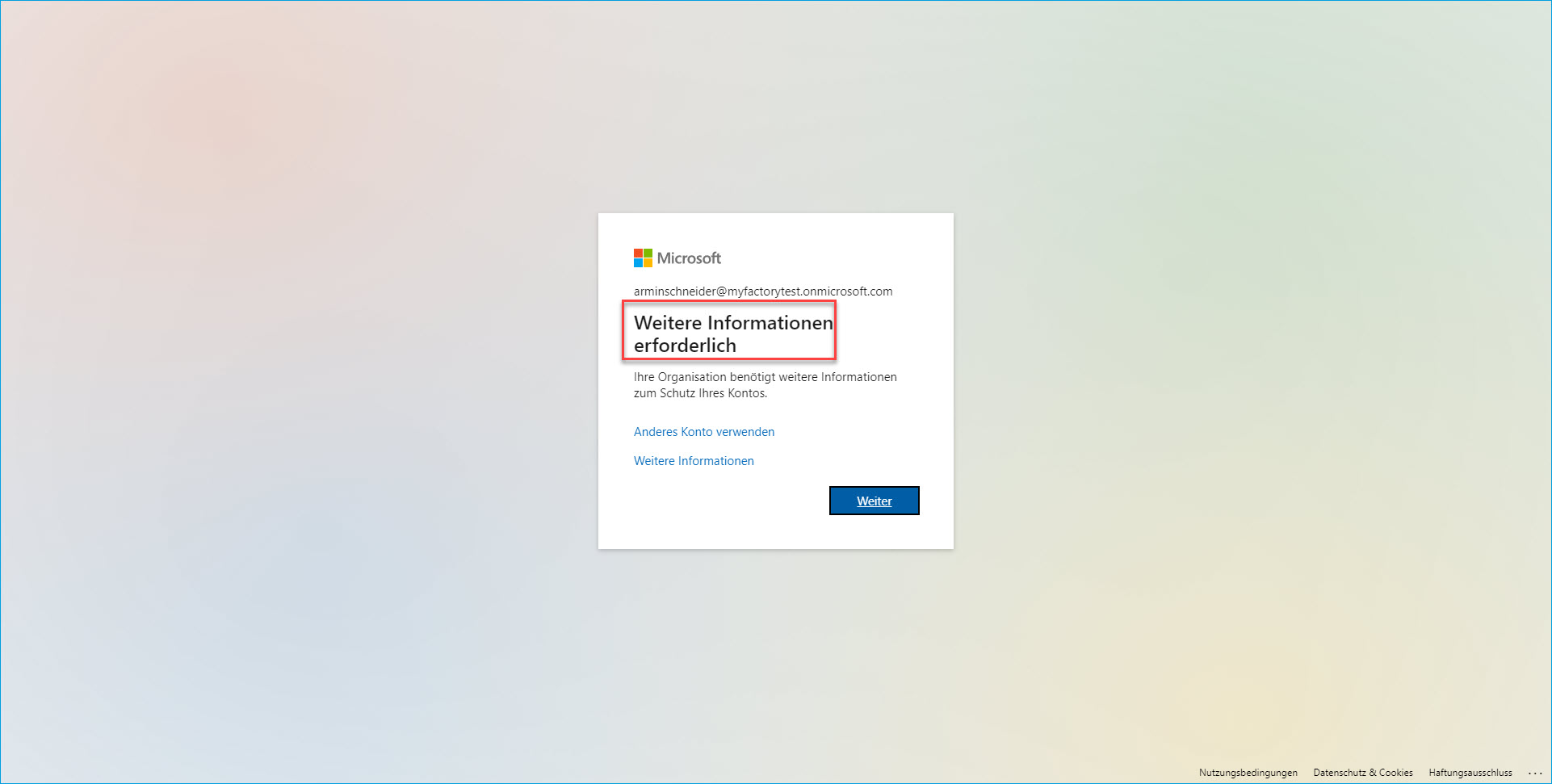

Danach erhält der Benutzer den Hinweis, dass sein Unternehmen weitere Informationen für die Anmeldung benötigt. Klicken Sie in diesem Dialog bitte auf [ Weiter ]…

… und Sie sehen nun den folgenden Bildschirm.

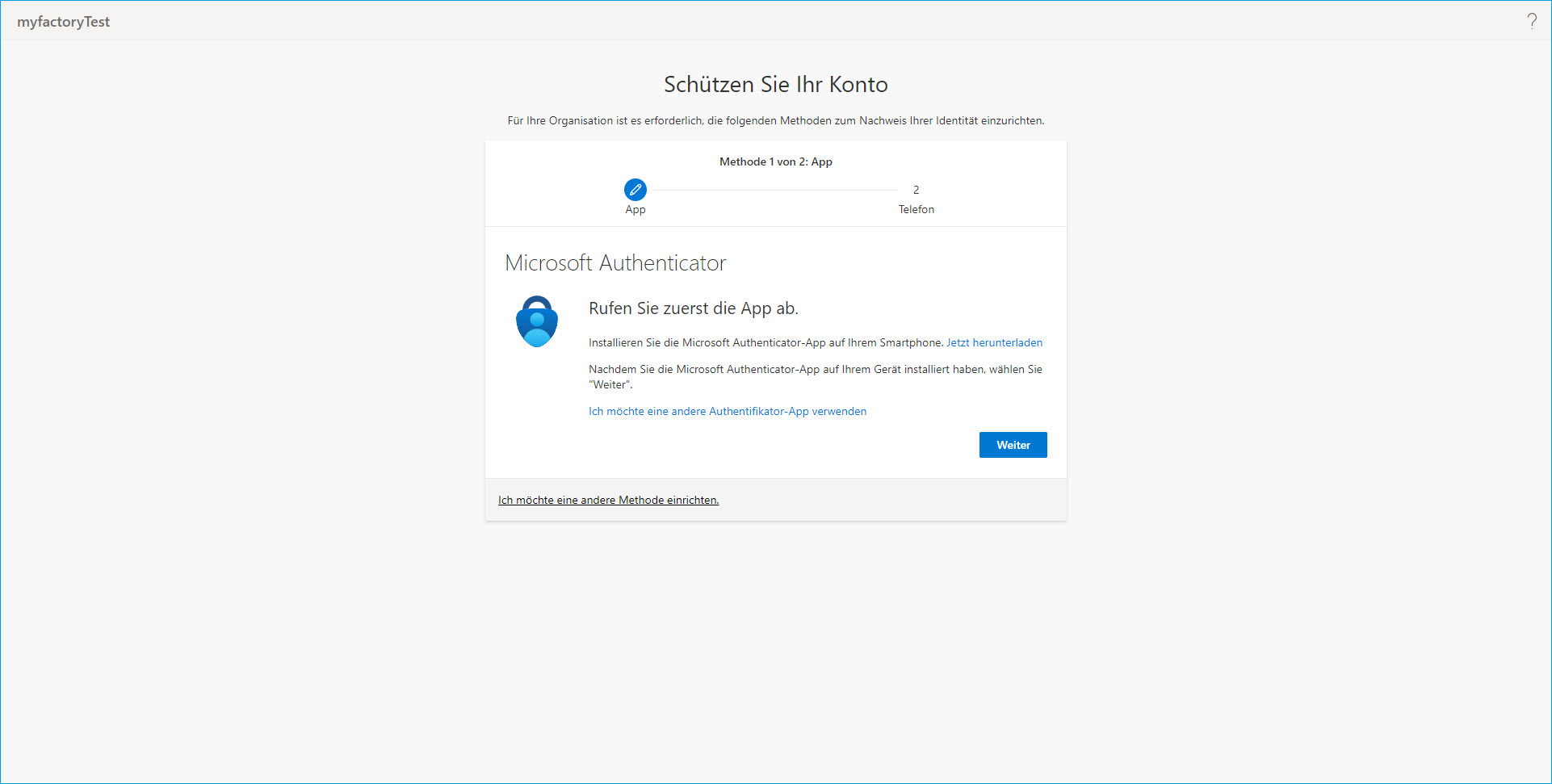

Das System hat erkannt, dass die Multi-Faktor-Authentifizierung aktiviert wurde und fordert Sie nun auf, zunächst die Microsoft Authenticator-App herunterzuladen und zu installieren. Bei Bedarf können jedoch auch andere Authenticator-Apps wie z.B. Google Authenticator genutzt werden.

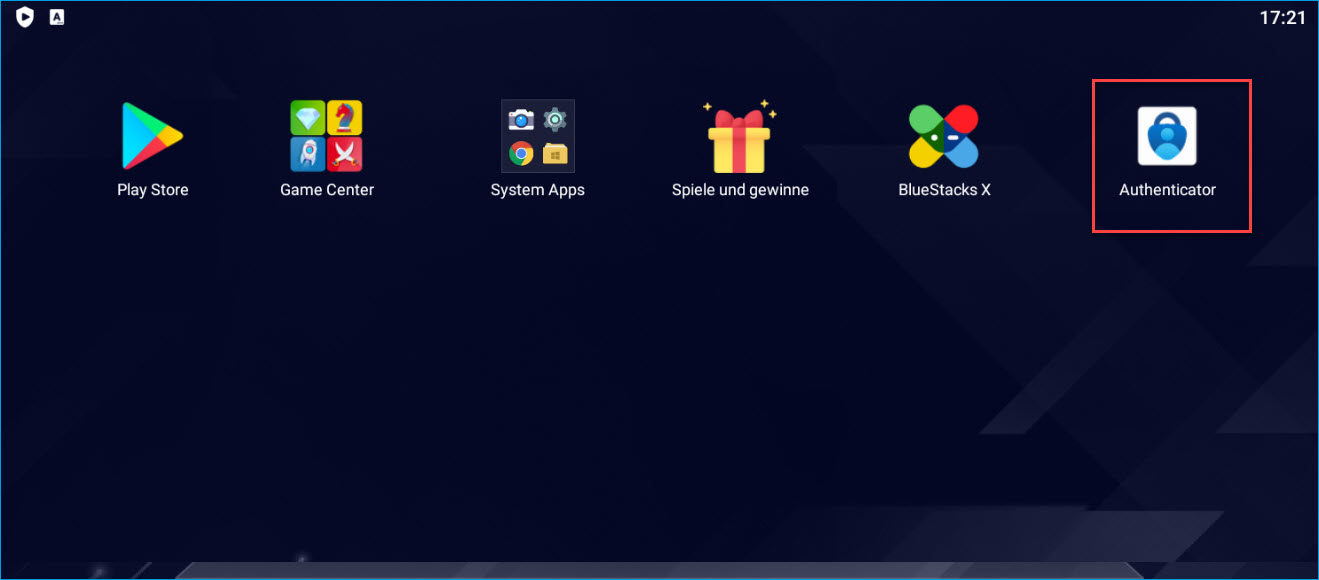

Installieren Sie die App auf Ihrem Smartphone (im folgenden Screenshot wird ein Android-Betriebssystem verwendet)…

…und klicken Sie im oben angezeigten Browserfenster auf [ Weiter ].

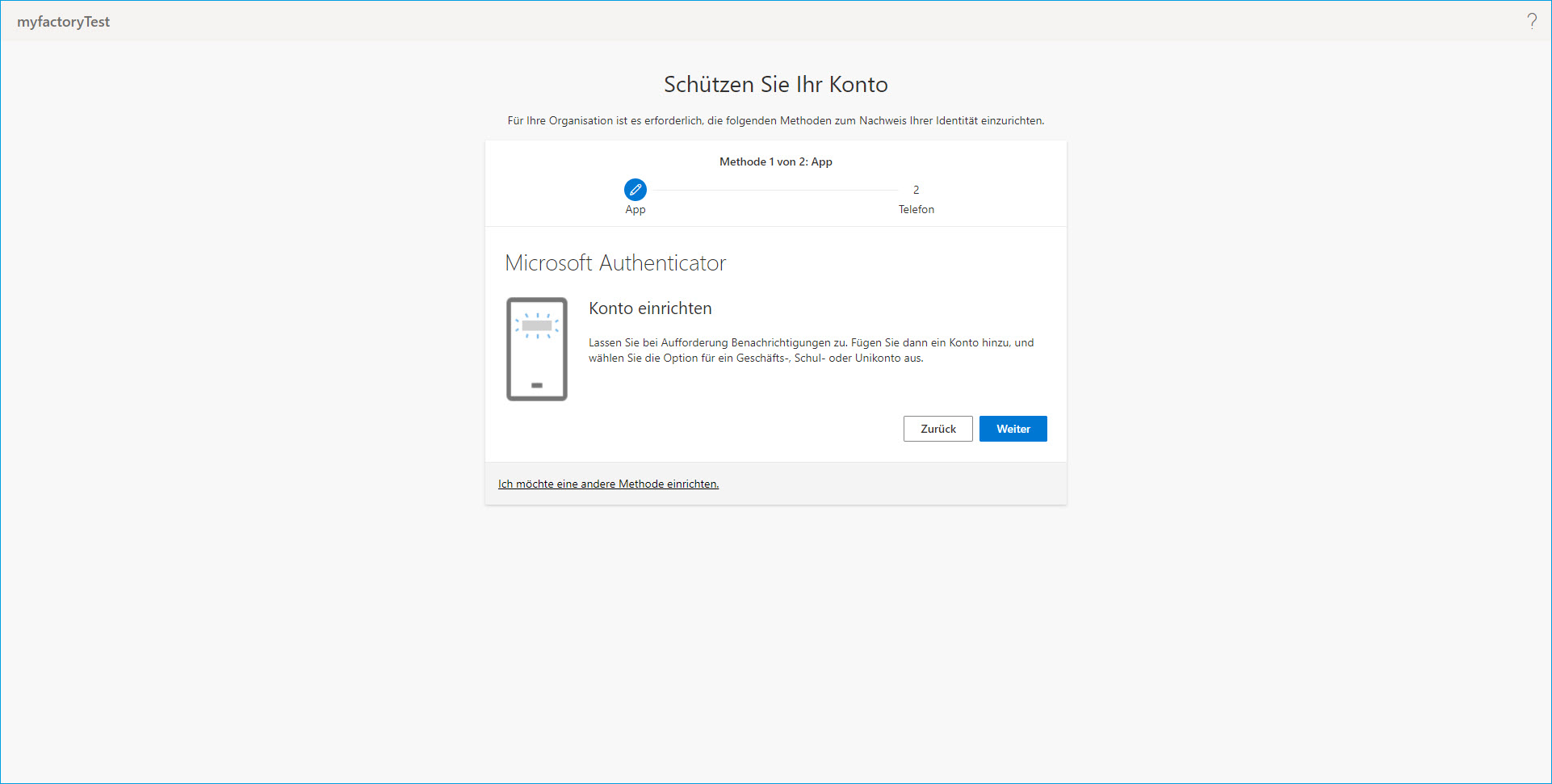

Sie gelangen dann in den folgenden Bildschirm. Fahren Sie gemäß den hier dargestellten Anweisungen nun zunächst in Ihrer Microsoft Authenticator-App fort…

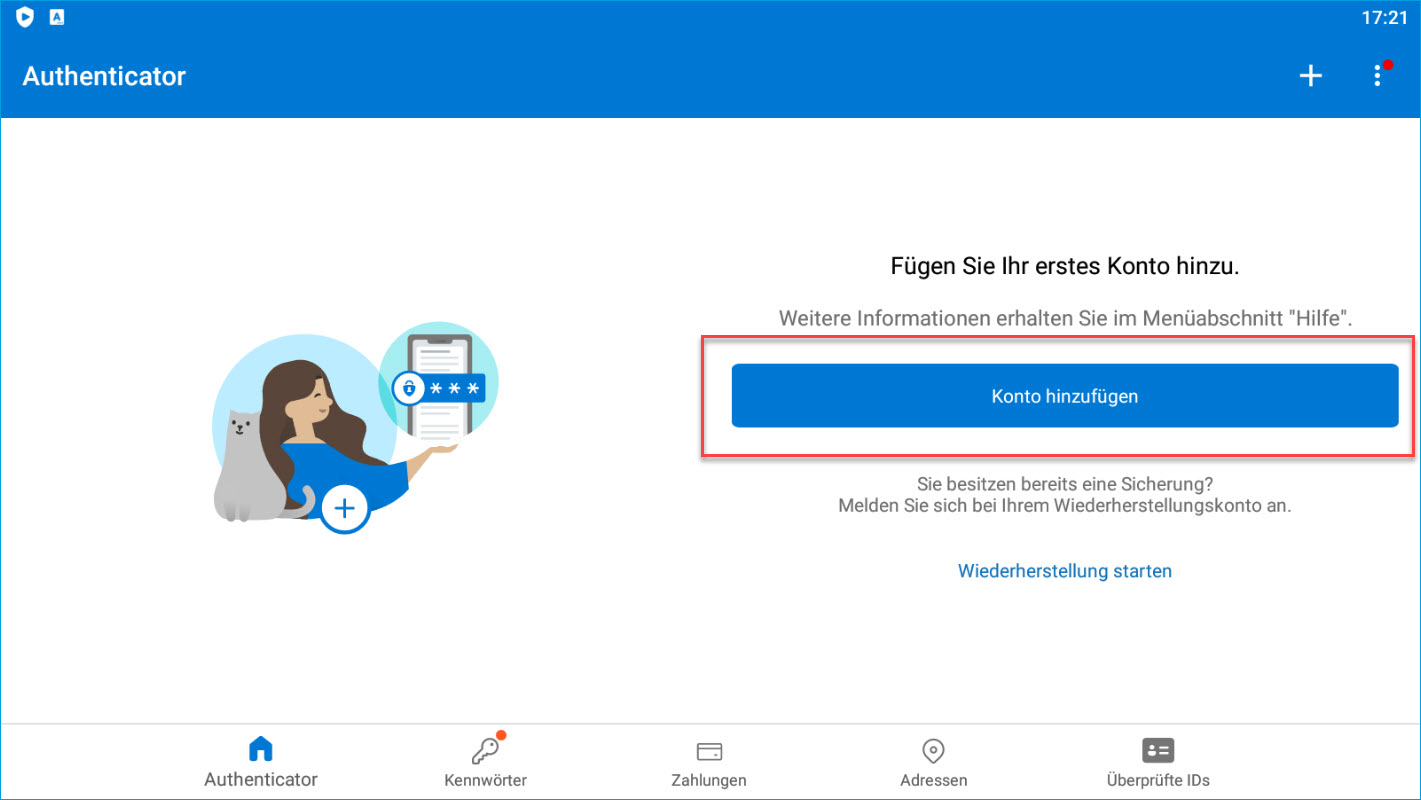

Klicken Sie in der App auf die Schaltfläche [ Konto hinzufügen ]:

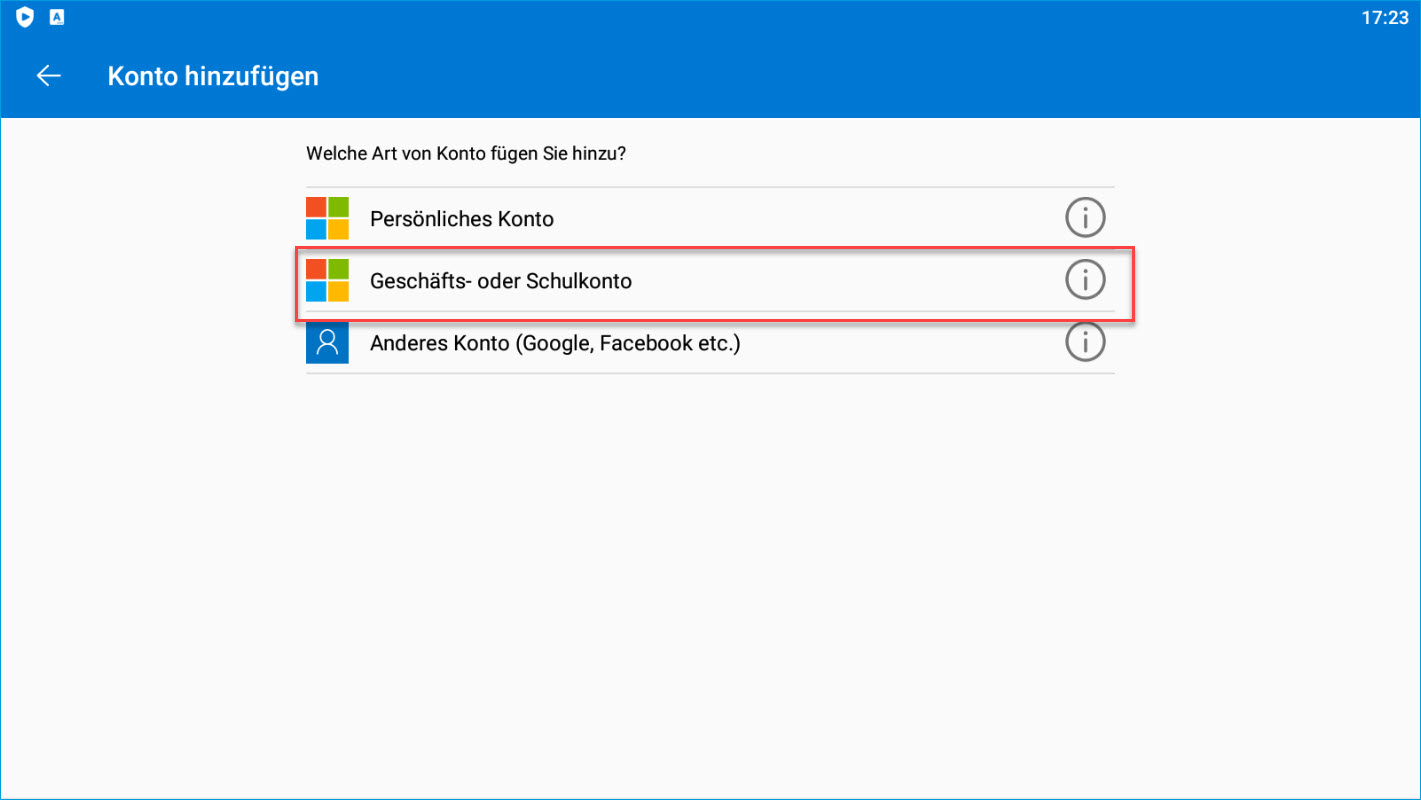

Anschließend werden Sie gebeten, eine Kontoart auszuwählen - in aller Regel dürfte dies ein Geschäftskonto sein:

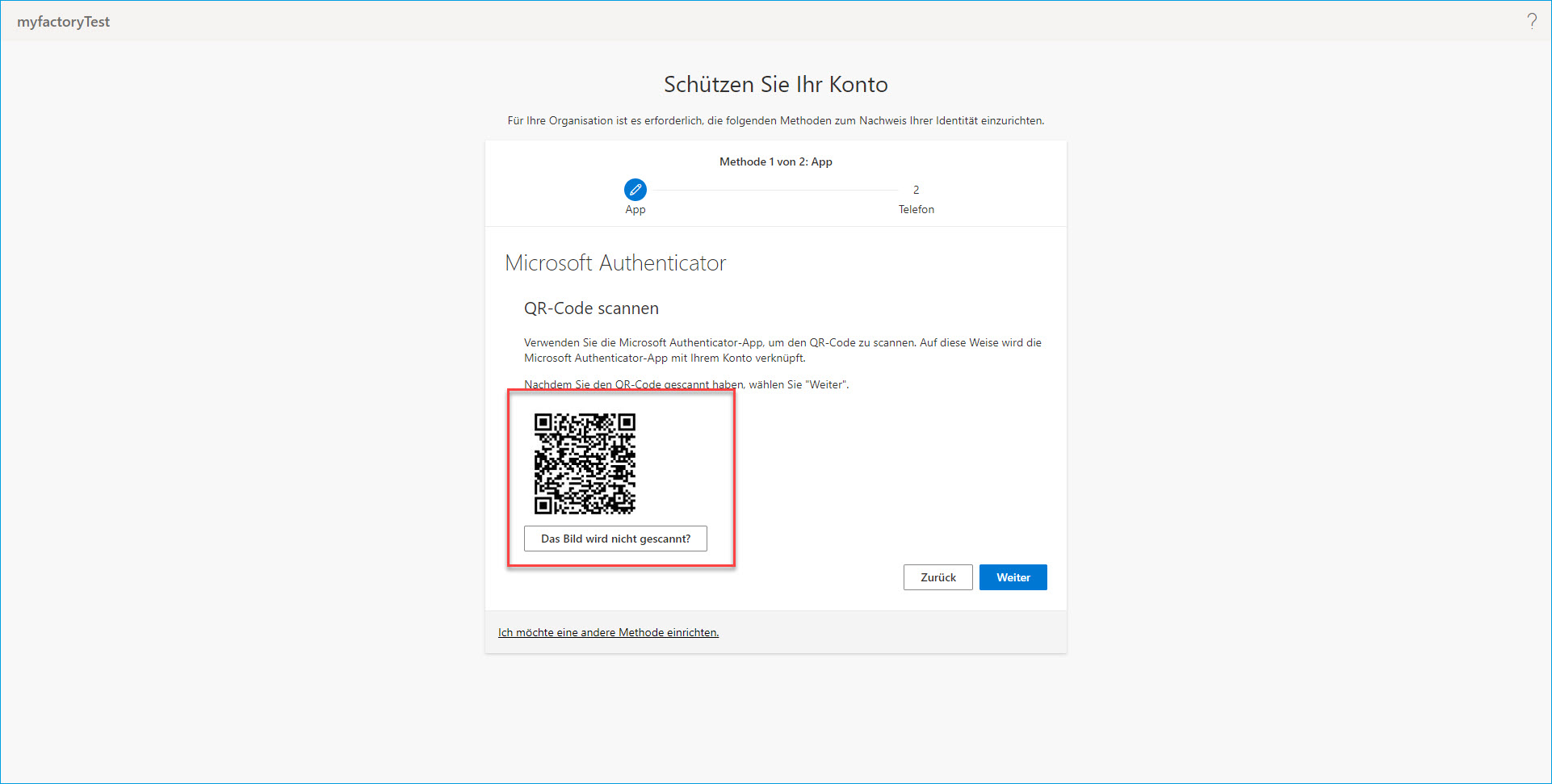

Wechseln Sie nun zunächst in das Browserfenster mit Ihrem Microsoft-Konto zurück und klicken Sie dort auf [ Weiter ], sodass Sie jetzt das folgende Fenster mit einem zu scannenden QR-Code sehen.

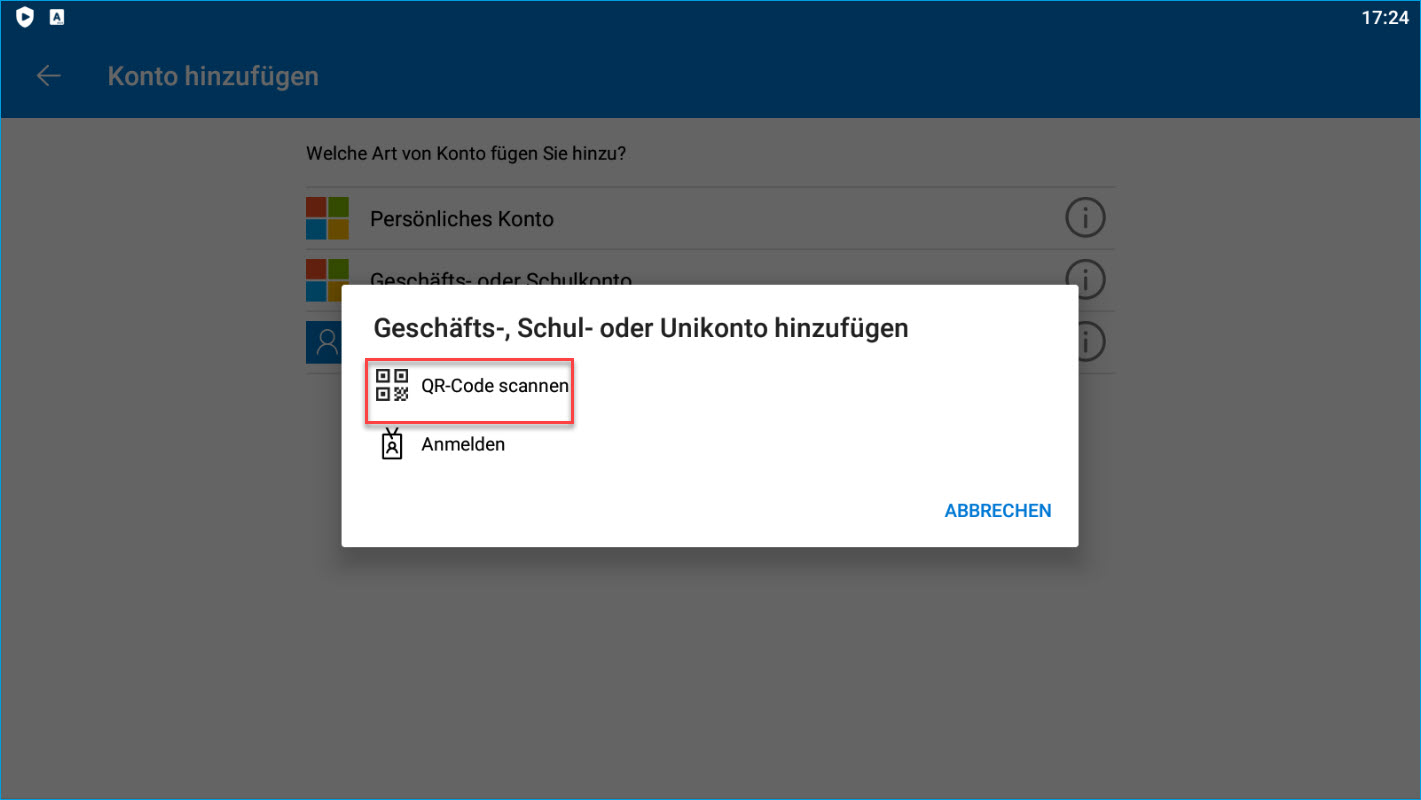

Wechseln Sie nun erneut in die App zurück und wählen Sie, nachdem Sie auf "Geschäfts-, Schul- oder Unikonto hinzufügen" geklickt haben, eine der beiden Anmeldeoptionen aus. In unserem Beispiel wollen wir den im oberen Bildschirm angezeigten QR-Code scannen und wählen daher diese Option. Alternativ können Sie sich jedoch auch anhand der zweiten Option manuell anmelden.

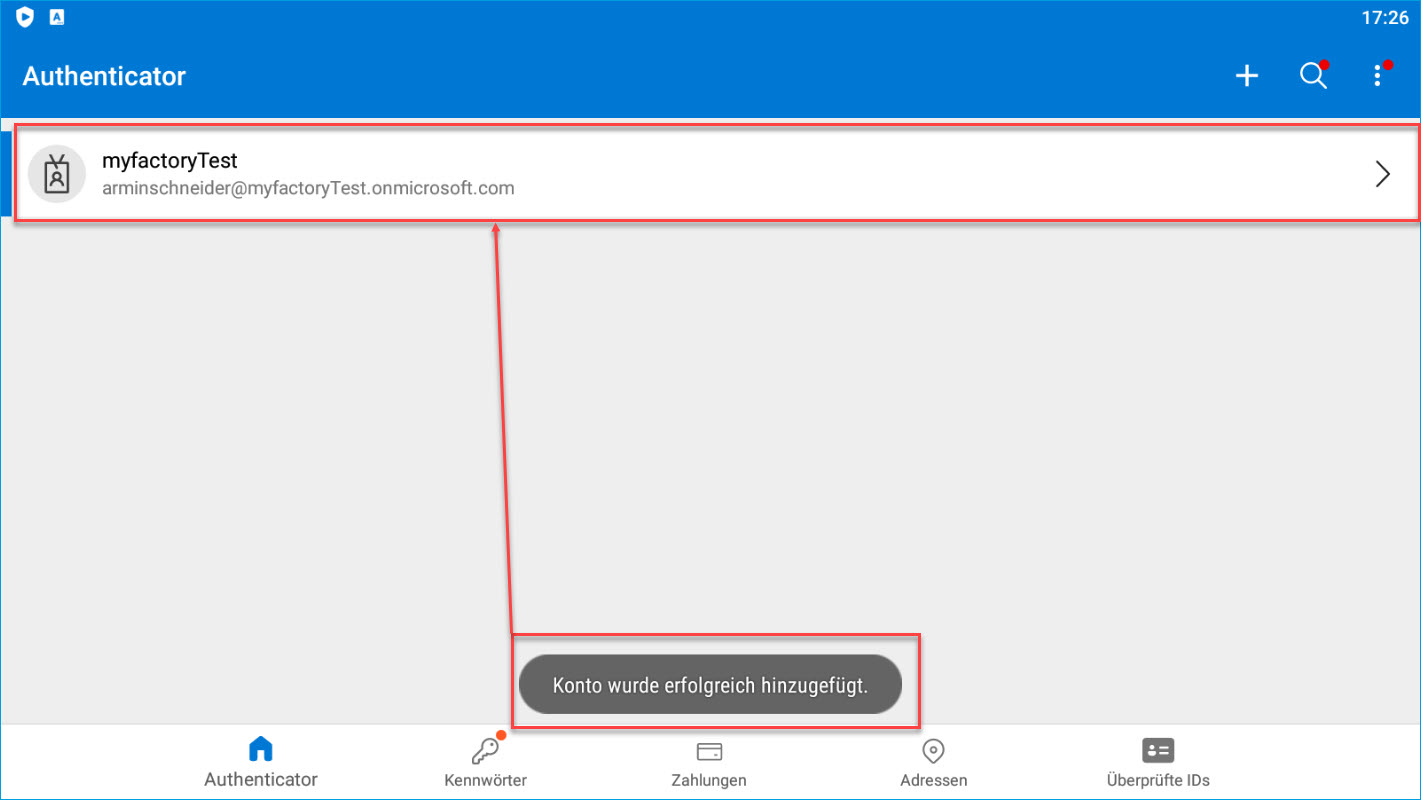

Nach dem Scannen des im oberen Browserfenster angezeigten QR-Codes mit Ihrer Smartphone-Kamera (oder der manuellen Eingabe der QR-Code-Daten) gelangen Sie in der Microsoft Authenticator-App zu folgendem Bildschirm und haben somit den entscheidenden Schritt bereits getan, nämlich die Verknüpfung der App mit Ihrem Microsoft-Konto.

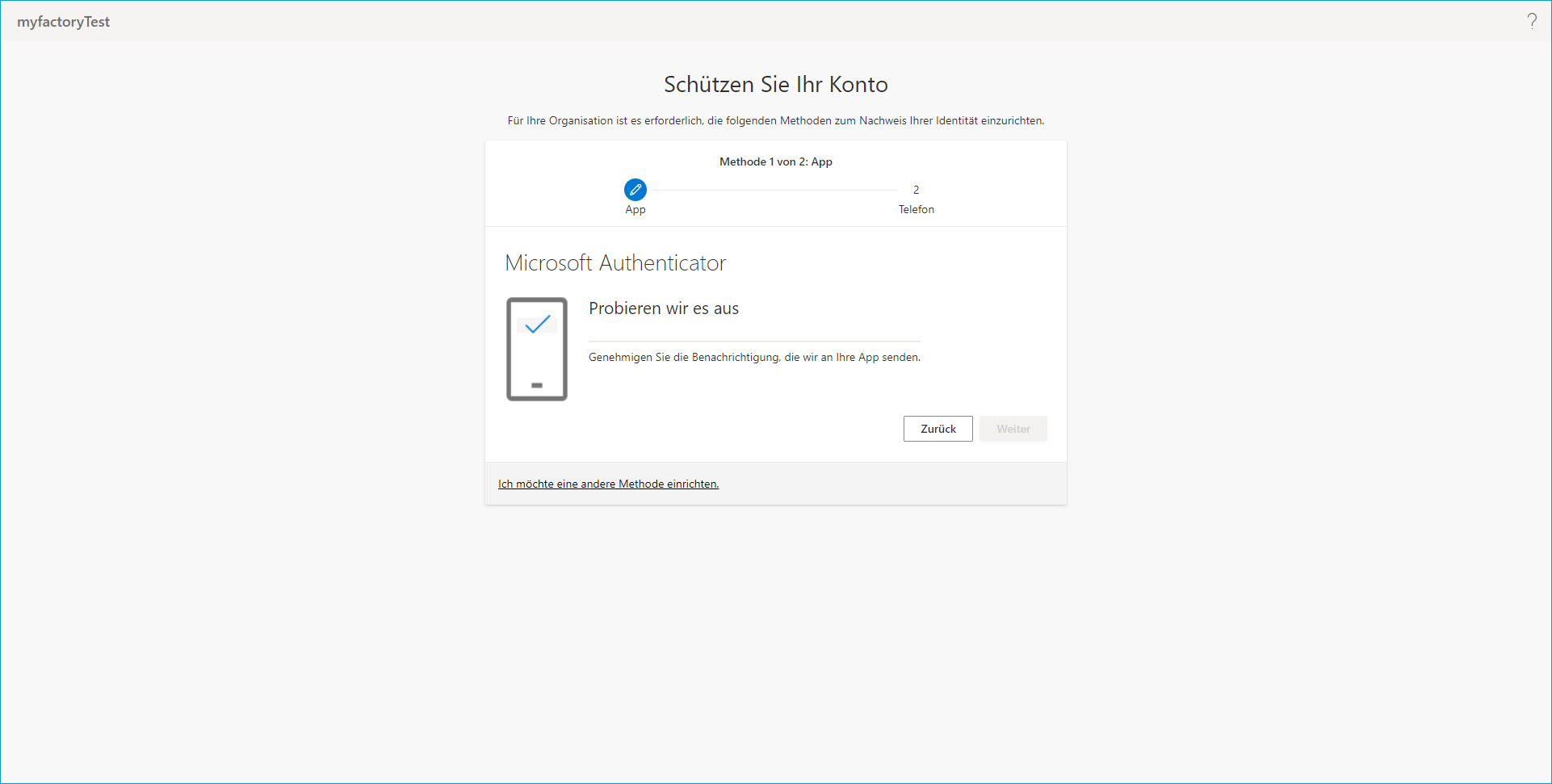

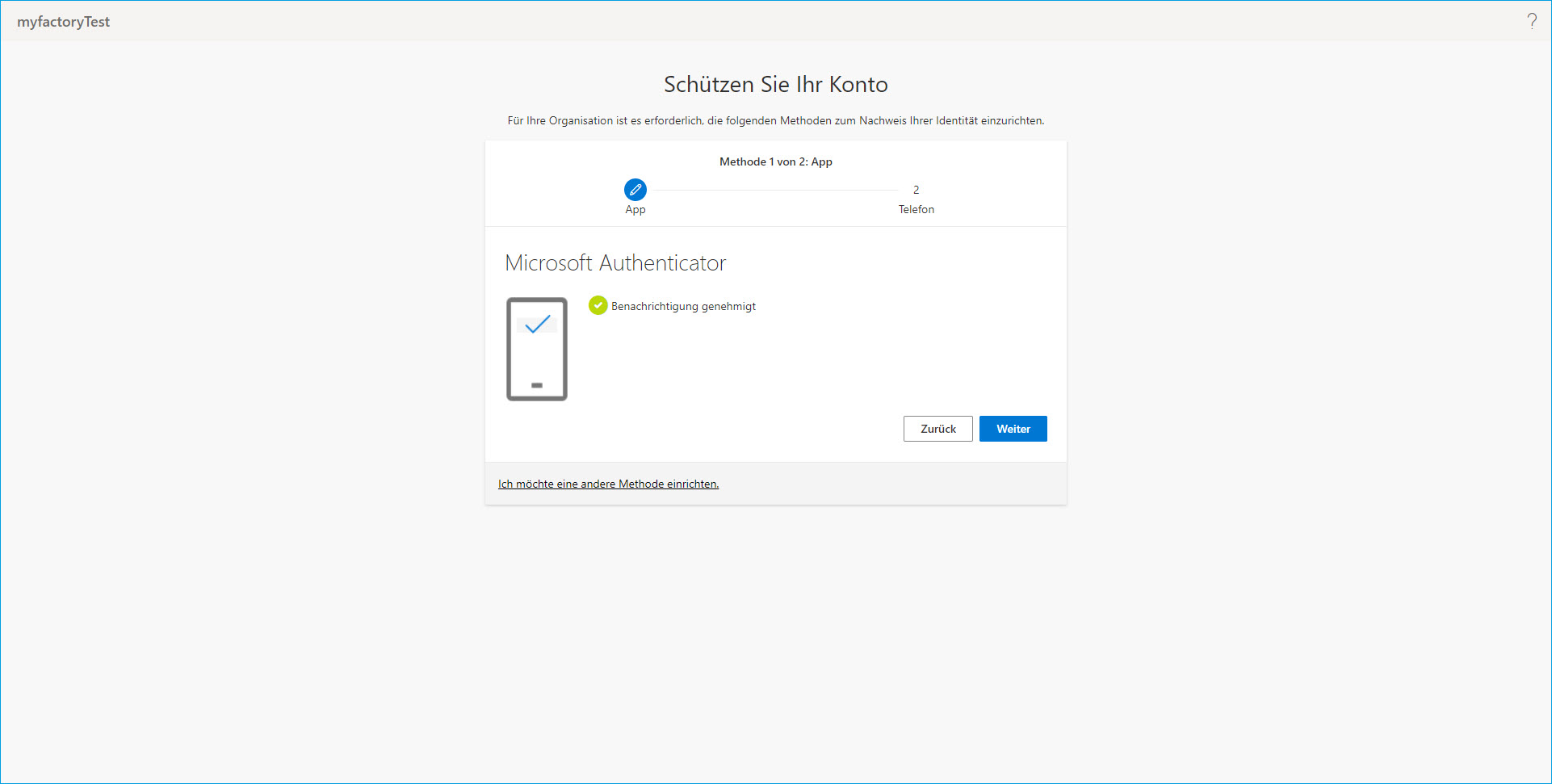

Klicken Sie daher in Ihrem Microsoft-Browserfenster mit dem QR-Code auf [ Weiter ], sodass Sie nun den folgenden Bildschirm sehen. Nach der Verknüpfung von Microsoft-Konto und Authenticator-App werden Sie nun nämlich aufgefordert, die eingerichtete Multi-Faktor-Authentifizierung zu testen, indem Sie eine an Ihre App gesendete Push-Benachrichtigung genehmigen.

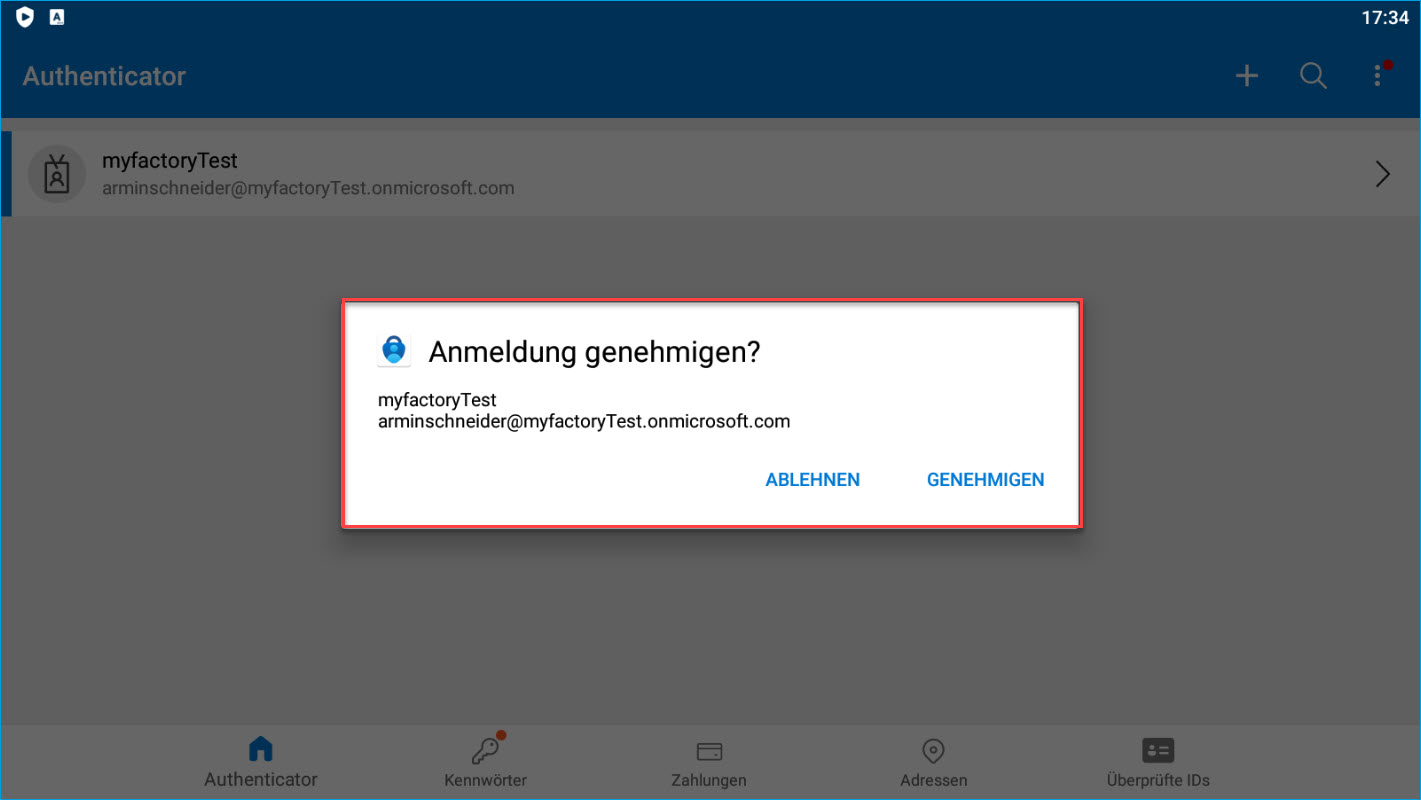

Wechseln Sie jetzt also in Ihre App zurück und genehmigen Sie die soeben gesendete Push-Benachrichtigung für Ihre Anmeldung an Ihrem Office 365-Konto.

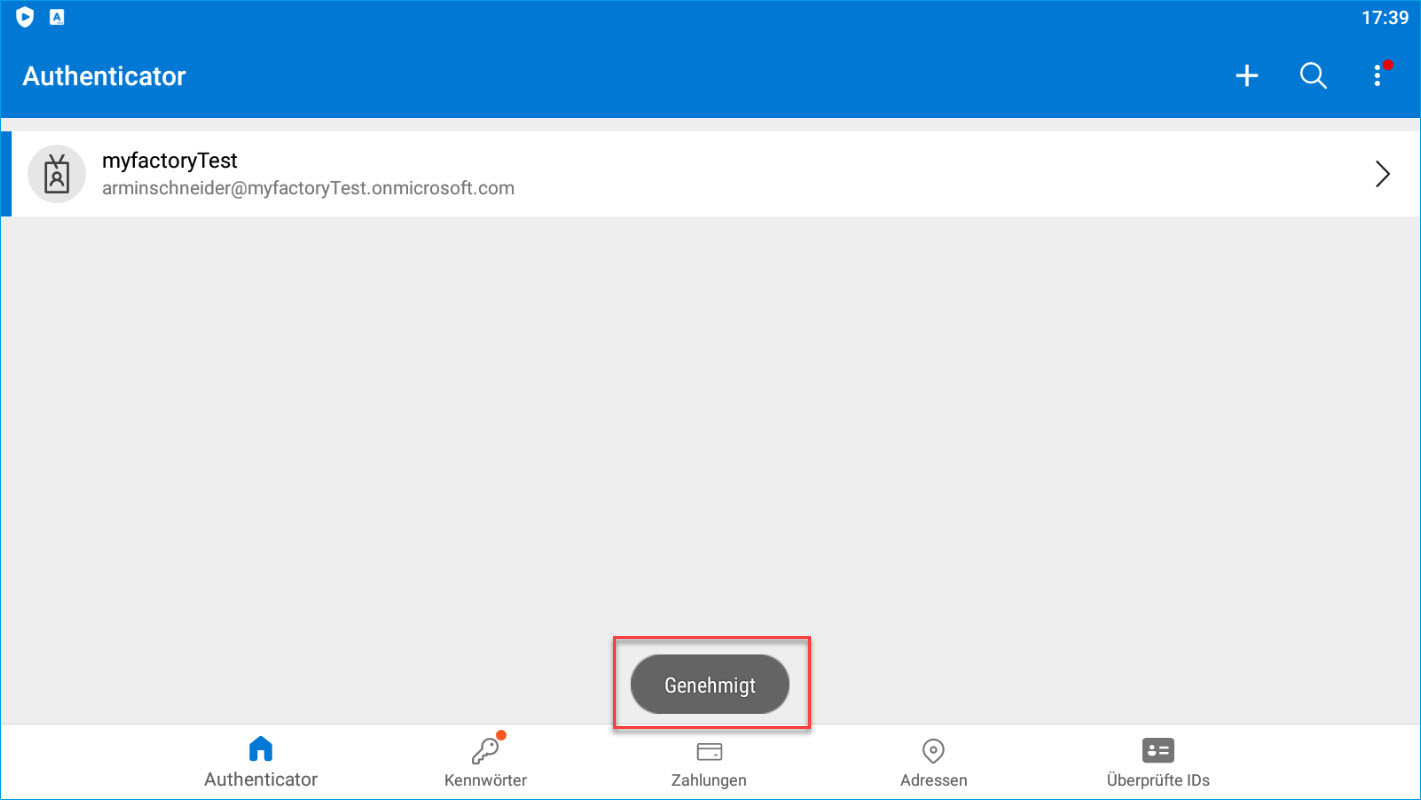

Die Anmeldungsgenehmigung wird Ihnen dann sowohl in der App…

… als auch in Ihrem Microsoft-Konto bestätigt.

Nun sollten Sie in Ihrem Microsoft-Konto und somit auch in Ihrem Office 365-Postfach angemeldet sein. Dies können Sie über Ihre bereits geöffnete Myfactory-Postfachkonfiguration verifizieren, indem Sie nach dem vorherigen Klick auf Prüfen nun auf den [ Starten ]-Button klicken. Wenn auch hier die Anmeldung am Postfach erfolgreich war, dann sehen Sie die folgenden Einträge in Ihrem Postfachkonfigurationsfenster:

Die Multi-Faktor-Authentifizierung mithilfe der Microsoft Authenticator-App ist nun als weitere Sicherheitsebene aktiviert und kann ab sofort verwendet werden.

Zum AnfangOAuth 2.0 für Office 365 über SMTP

Selbstverständlich lässt sich nicht nur der IMAP-Mailabruf, sondern auch der SMTP-Mailversand mit der OAuth2.0-Authentifizierung für Office 365 verknüpfen. Innerhalb des Microsoft Entra ID-Portals können im Vergleich zur OAuth 2.0-Konfiguration für IMAP die meisten Einstellungsschritte übernommen werden.

Hier muss lediglich eine weitere API-Berechtigung für das SMTP-Protokoll hinzugefügt werden. Dies können Sie ganz einfach anhand der oben dargestellten Beschreibung bewerkstelligen. Das heißt, Sie wählen hier erneut die Microsoft Graph-API aus und suchen nach der delegierten "SMTP.Send"-Berechtigung, die Sie anschließend noch aktivieren und so der Liste der konfigurierten Berechtigungen hinzufügen können.

Darauffolgend können Sie bereits in die SMTP-Postausgangskonfiguration der Myfactory-Software wechseln und dort ein neues Postfach mit sinniger Bezeichnung anlegen.

In den Postfacheigenschaften des neu erstellten Postausgangspostfaches geben Sie nun Ihre E-Mail-Kontodaten von Microsoft sowie den SMTP-Servernamen für den Office 365-Mailversand samt dem standardmäßigen SMTP-Port 587 (mit SSL/TLS-Unterstützung) ein und aktivieren als wichtigsten Schritt bitte die Checkbox "OAuth 2.0-Authentifizierung". Diese wird automatisch eingeblendet, sobald Sie einen SMTP-Servernamen mit einer Office 365-Domain in das SMTP Server-Feld eingeben (also: smtp.office365.com). Gleichzeitig wird auch das dazugehörige Eingabefeld "Anwendungs-ID (Client)" freigeschaltet. In dieses können Sie problemlos die bereits für die OAuth2-Authentifizierung via IMAP eingesetzte Anwendungs-ID eintragen.

Weiterhin empfehlen wir Ihnen, unter "Kommunikation / Grundlagen / Konfiguration / Register Allgemein" die Rebex-Komponente für den Mailversand anhand der dortigen Checkbox zu aktivieren. Während das Zusammenspiel von OAuth 2.0 mit IMAP und POP3 von den .NET-Standardbibliotheken unterstützt wird, wird für die Kompatibilität von OAuth 2.0 und SMTP mit der Rebex-Komponente eine zusätzliche Mail-Programmbibliothek für den sicheren SMTP-Mailversand benötigt.

Sonderfall "App-Kennwort bei SMTP-Mailversand mit MFA"

Wenn Sie Ihr Office 365-Konto nachträglich mit einer

Zwei-Faktor- bzw. Multi-Faktor-Authentifizierung ausstatten und dann beim Mailversand die Fehlermeldung erhalten, dass für den SMTP-Server eine

sichere Verbindung erforderlich sei oder der

Client nicht authentifiziert werden konnte, dann kann es ggf. notwendig sein, ein App-Kennwort in Ihrem Office 365-Konto zu hinterlegen und es anschließend anstelle Ihres herkömmlichen Kennwortes in die Myfactory-Passwortkonfiguration einzutragen.

Dazu gehen Sie bitte wie folgt vor: Loggen Sie sich zunächst in Ihr Microsoft 365 Admin Center ein (

unter https://admin.cloud.microsoft/) und klicken Sie anschließend in der rechten oberen Ecke auf Ihr Kontoprofil (hier: Ein Kreis mit Ihren Initialen). Hat sich das entsprechende Kontomenü aufgeklappt, klicken Sie bitte auf den Link "

Konto anzeigen".

Sie gelangen in Ihren persönlichen "Mein Konto"-Bereich. Hier wechseln Sie dann in die Funktion

"Sicherheitsinformation". Dafür gibt es zwei Möglichkeiten - entweder links über das Hauptmenü oder rechts über die entsprechende Kachel (über den Link "Informationen aktualisieren").

Dort angekommen wählen Sie bitte

"Anmeldemethode hinzufügen" aus.

Durch diese Aktion öffnet sich ein neues Auswahlfenster, in welchem Sie unter anderem ein App-Kennwort als Anmeldemethode selektieren können. Wählen Sie diese Anmeldemethode daher bitte mit einem Klick auf

App-Kennwort aus.

Vergeben Sie im nun folgenden Dialogfenster zunächst einen Namen für Ihr App-Kennwort und klicken Sie anschließend auf die [ Weiter ]-Schaltfläche.

Im nächsten Dialogfenster wird unter der von Ihnen vergebenen App-Kennwort-Bezeichnung das zufallsgenerierte App-Kennwort selbst angezeigt. Rechts davon findet sich passenderweise eine Schaltfläche, die es Ihnen erlaubt, das automatisch erzeugte Kennwort in die Zwischenablage zu kopieren. Wir empfehlen Ihnen, diese Möglichkeit zu nutzen. Sie können das kopierte Kennwort bspw. in einer Textdatei zwischenspeichern oder es direkt in Ihren Passwort-Manager eintragen. Ist dies erledigt, klicken Sie bitte auf die [ Fertig ]-Schaltfläche.

Anschließend ist Ihr App-Kennwort unter dem von Ihnen vergebenen Namen als Anmeldemethode im Bereich der Sicherheitsinformationen hinterlegt und kann nun genutzt werden.

Dazu wechseln Sie jetzt in die Postfacheigenschaften Ihres SMTP-Postausgangspostfachs und fügen dort das in die Zwischenablage kopierte App-Kennwort anstelle Ihres bisher verwendeten E-Mail-Passworts in das Eingabefeld "Kennwort" ein. Das Versenden einer E-Mail sollte nun wieder problemlos funktionieren.

Was tun, wenn die Anmeldemethode "App-Kennwort" nicht zur Verfügung steht?

Es kann vorkommen, dass das App-Kennwort in der Liste der Office 365-Anmeldemethoden am SMTP-Postfach nicht auftaucht. In diesem Fall ist die Zwei-Faktor- bzw. Multi-Faktor-Authentifizierung nicht aktiviert. Dies ist jedoch Voraussetzung für eine Vergabe des App-Kennwortes (siehe Beginn dieses Unterkapitels). Möchten Sie also ganz bewusst ein App-Kennwort als Anmeldemethode verwenden und es fehlt in der Liste der Anmeldemethoden, dann aktivieren Sie bitte die benutzerspezifische Multi-Faktor-Authentifizierung (MFA). Hierzu gibt es im Microsoft 365 Admin Center zwei Konfigurationsmöglichkeiten, welche Sie für die Aktivierung der benutzerspezifischen MFA verwenden können (eine Anleitung zur ersten Möglichkeit finden Sie weiter oben im Bereich

Zweite MFA-Aktivierungsmethode: Benutzerbasierte MFA-Authentifizierung). In unseren Tests hat sich für den hier dargestellten Use Case der im Folgenden beschriebene Weg für die Aktivierung der benutzerspezifischen MFA bewährt.

Wechseln Sie im Microsoft 365 Admin Center zunächst in den Menübereich "Benutzer" und wählen dort den Untermenüpunkt "Aktive Benutzer" aus.

In dem nun neu geöffneten Dialog "Aktive Benutzer" klicken Sie dann den betreffenden Benutzernamen an. Wenn Sie das tun, dann wird die Checkbox vor dem jeweiligen Benutzernamen automatisch aktiviert und auf der rechten Seite klappt außerdem ein neues Menü mit allen Informationen und Einstellungen zu dem aktuellen Benutzer auf, darunter auch der Einstellungspunkt

"Multi-Faktor-Authentifizierung" in der rechten unteren Ecke des Menüs. Klicken Sie dort den Link

"Multi-Faktor-Authentifizierung verwalten" an.

Es öffnet sich im Anschluss der Dialog

"Multi-Faktor-Authentifizierung pro Benutzer". In der Spalte "Status" sollte der

Status "disabled" (1) vermerkt sein. Mit der Funktion "MFA aktivieren" (2) links oberhalb der Benutzerliste ändern Sie diesen Status...

.. von "disabled" zu "enforced". Gleichzeitig wird hierdurch die Schaltfläche [ MFA aktivieren ] ausgegraut dargestellt. Die Multi-Faktor-Authentifizierung sollte nun aktiviert und damit auch die Anmeldemethode "App-Kennwort" in der Liste der Anmeldemethoden für den Bereich der Sicherheitsinformationen im Microsoft 365 Admin Center sichtbar sein.

Zum AnfangOAuth 2.0 für Office 365 mit POP3

Für den Fall, dass Sie Ihre E-Mails mit dem POP3-Protokoll abrufen, dann schalten Sie bitte nach dem gleichen Muster wie bei IMAP und SMTP die API-Berechtigung "POP.AccessAsUser.All" frei, um POP3 mit der OAuth 2.0-Authentifizierung nutzen zu können.

Anschließend übernehmen Sie bitte wieder die in den Zwischenspeicher kopierten IDs (Anwendungs-ID/Verzeichnis-ID) sowie den Clientschlüssel aus Ihrer in der Azure-Cloud erstellten Anwendung und tragen diese in die POP3-Postfachkonfiguration ein, nachdem Sie dort die Authentifizierungseinstellung auf "OAuth20" gestellt haben.

Haben Sie den POP3-SSL-Port 995 sowie alle weiteren Konfigurationsdaten korrekt eingegeben, können Sie die Konfigurationsprüfung starten und sollten eine positive Rückmeldung erhalten.

Im Register “Office365“ (unter “Kommunikation / Grundlagen / Konfiguration“; siehe auch Hilfekapitel

E-Mail-Postfach anlegen) können Sie für alle Benutzer global die für die OAuth 2.0-Authentifizierung benötigten Verbindungsdaten hinterlegen und zentral an dieser Stelle pflegen. Dies funktioniert auch dann, wenn jeder Benutzer jeweils ein eigenes Office365-Mailpostfach verwendet und hat den Vorteil, dass die OAuth 2.0-Authentifizierungsdaten nicht nochmal einzeln bei jedem Benutzer mit Office365-Postfach eingetragen werden müssen.

Wenn ein Benutzer individuelle Authentifizierungsdaten verwendet, so können Sie diese in dessen persönlicher Postfachkonfiguration unter "Kommunikation / Meine Postfächer" eintragen und gleichzeitig die hier hinterlegten Daten stehen lassen. In diesem Fall werden die unter "Meine Postfächer" lokal hinterlegten OAuth-Verbindungsdaten priorisiert und übersteuern somit die in diesem Register eingepflegten OAuth 2.0-Informationen.

Für den Fall, dass die Postfachkonfiguration unter "Meine Postfächer" keine Anwendungs-/Verzeichnis-ID und keinen Clientschlüssel aufweist, kann also stets auf die hier zentral gepflegten Informationen als unternehmensweite Fallback-Lösung zurückgegriffen werden.

Die in der Myfactory konfigurierten

SMTP-Ausgangspostfächer erben übrigens die Einstellungen des IMAP-Eingangspostfachs.

Wenn Sie die OAuth 2.0-Verbindungsdaten für Ihre Office 365-Postfächer also global hinterlegt haben, dann werden die bei der OAuth 2.0-Konfiguration des Office 365-Posteingangs verwendeten Konfigurationseinstellungen an das SMTP-Ausgangspostfach weitervererbt. Das bedeutet, dass bei der IMAP-Postfachkonfigurationsprüfung die im Azure-Portal für den Posteingang gesetzten Berechtigungen auch für den Postausgang gesetzt werden und dass das bei der OAuth 2.0-Konfiguration generierte Authentifizierungstoken auch für das SMTP-Ausgangspostfach genutzt wird. Dies setzt allerdings voraus, dass ein IMAP-basierender OAuth 2.0-Posteingang in der Myfactory-Postfachkonfiguration hinterlegt ist (selbst wenn dieser nicht abgerufen wird und nicht in der Ordnerstruktur hinterlegt ist; bei einer globalen Office 365-Konfiguration sollte also zumindest das Kennwort in der Posteingangskonfiguration hinterlegt sein.) Eine Eingabe der Anwendungs-ID und des Kennworts ist in der SMTP-Postausgangskonfiguration in diesem Fall nicht mehr notwendig. Sind bereits ältere OAuth 2.0-Postausgangspostfächer vorhanden, welche auch ohne einen konfigurierten Posteingang funktionsfähig sind, dann müssen Sie natürlich kein zusätzliches IMAP-Posteingangspostfach anlegen, sofern Sie dieses nicht nutzen. Hier ist jedoch unklar, wie lange Microsoft das bisherige Verfahren noch unterstützen wird.